Trojan dari kelompok Android.Phantom memasuki smartphone bersama dengan games dan mod bajakan dari aplikasi populer dengan menggunakan machine learning dan siaran video untuk meningkatkan jumlah klik

23 Januari 2026

Para ahli laboratorium antivirus Doctor Web telah mendeteksi dan mempelajari kelompok trojan baru dengan fungsi clicker. Ciri khas yang menyatukannya adalah sebagai berikut: trojan ini dikelola dari server hxxps[:]//dllpgd[.]click atau diunduh dari server itu dan mengikuti perintah darinya. Malware ini menyerang smartphone yang menggunakan OS Android.

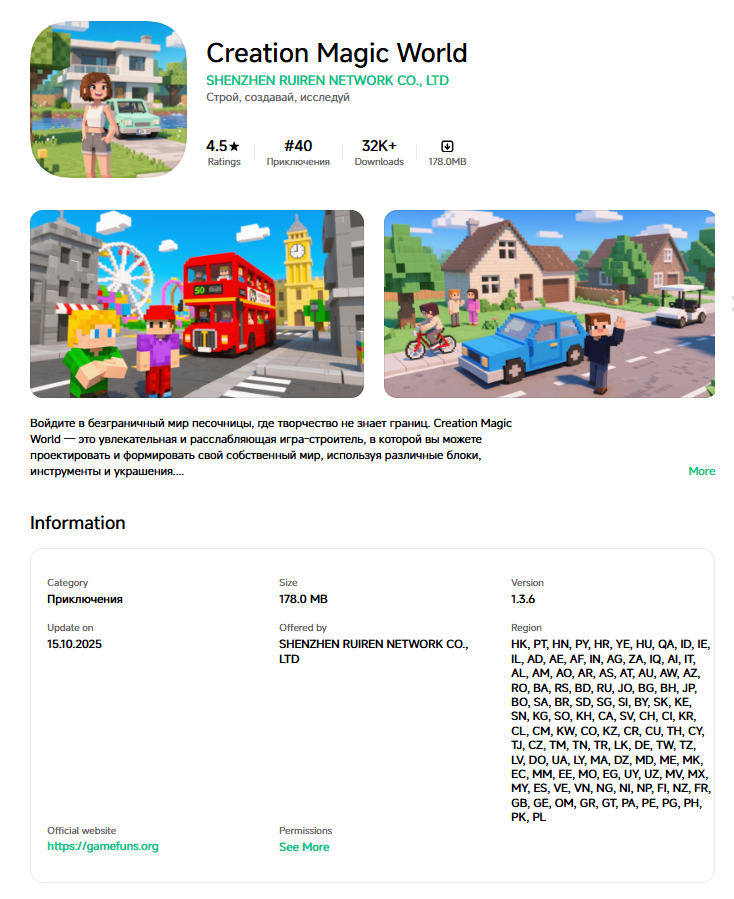

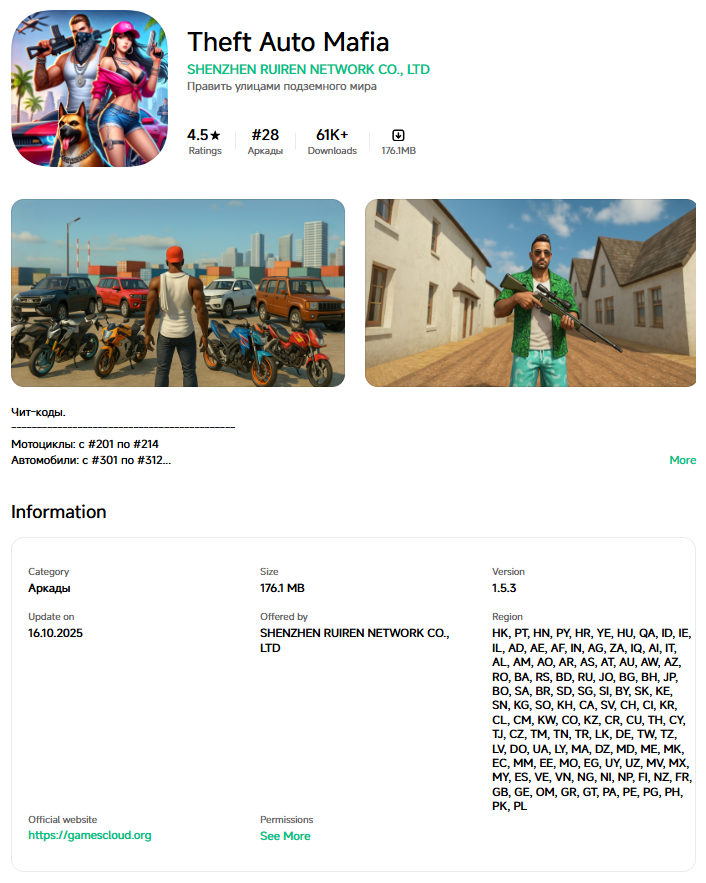

Salah satu jalur distribusi trojan tersebut adalah katalog aplikasi resmi untuk perangkat Xiaomi GetApps.

Kami telah mengidentifikasi beberapa mobile game yang mengandung malware, yaitu Creation Magic World (lebih dari 32.000 unduhan), Cute Pet House (>34.000 unduhan), Amazing Unicorn Party (>13.000 unduhan), Sakura Dream Academy (>4.000 unduhan), Theft Auto Mafia (>61.000 unduhan), dan Open World Gangsters (>11.000 unduhan). Semua game yang terkena diposting oleh satu pengembang, yaitu SHENZHEN RUIREN NETWORK CO., LTD., dengan trojan tertanam di dalamnya dan diluncurkan bersamaan dengan aplikasinya.

Versi pertama game tersebut tidak mengandung malware. Pada tanggal 28/29 September, pengembang merilis update untuk game yang mengandung trojan Android.Phantom.2.origin. Trojan ini beroperasi dalam dua mode, yang disebut dalam kode program sebagai mode signaling dan phantom.

Dalam mode phantom, malware menggunakan browser tertanam tersembunyi dari pengguna berdasarkan widget WebView. Atas perintah dari server hxxps[:]//playstations[.]click, malware memuat website tertarget untuk meningkatkan jumlah klik, dan file JavaScript "phantom". File terakhir berisi script untuk otomatisasi tindakan terhadap pengumuman iklan di website yang dimuat dan framework machine learning TensorFlowJS. Model untuk framework ini dimuat dari server hxxps[:]//app-download[.]cn-wlcb[.]ufileos[.]com ke direktori aplikasi. Dalam skenario untuk jenis iklan tertentu, Android.Phantom.2.origin menempatkan browser pada layar virtual dan membuat screenshot. Trojan menganalisisnya menggunakan model TensorFlowJS untuk framework dan kemudian mengklik elemen yang terdeteksi.

Dalam mode alternatif yaitu signaling, trojan terhubung ke server pihak ketiga menggunakan WebRTC. Teknologi ini memungkinkan browser dan aplikasi membuat koneksi langsung untuk bertukar data, audio, dan video secara real-time tanpa menginstal perangkat lunak tambahan. Dalam mode signaling, hxxps[:]//dllpgd[.]click tersebut berfungsi sebagai server pensinyalan yang membuat koneksi antara node WebRTC. Server ini juga menentukan mode operasi trojan, antara phantom atau signaling. Tugas berisi website target berasal dari hxxps[:]//playstations[.]click. Android.Phantom.2.origin kemudian secara diam-diam menyiarkan kepada penyerang video layar virtual dengan website yang dimuat di browser. Trojan memungkinkan node WebRTC yang terhubung untuk mengontrol browser dari jarak jauh di layar virtual dengan mengklik, scroll, memasukkan atau paste teks ke dalam formulir input.

Pada tanggal 15/16 Oktober games tersebut mendapat satu update lagi. Sebagai tambahan Android.Phantom.2.origin, ada modul Android.Phantom.5 yang tertanam di dalamnya. Modul tersebut merupakan dropper yang mengandung downloader kode jarak jauh Android.Phantom.4.origin. Program ini mengunduh beberapa trojan lain yang dirancang untuk mensimulasikan klik pada berbagai website. Modul-modul ini lebih sederhana daripada clicker Android.Phantom.2.origin dan tidak menggunakan machine learning atau streaming video, melainkan mengandalkan skenario untuk klik yang dibuat di JavaScript.

Untuk menggunakan teknologi WebRTC pada perangkat Android, trojan perlu terhubung ke library khusus dengan API Java yang tidak disertakan dengan OS standar atau aplikasi yang diunduh. Oleh karena itu, awalnya trojan beroperasi terutama dalam mode phantom. Dengan penambahan Android.Phantom.5 ke aplikasi, Trojan Android.Phantom.2.origin memperoleh kemampuan untuk menggunakan downloader kode jarak jauh Android.Phantom.4.origin untuk mengunduh library yang diperlukan.

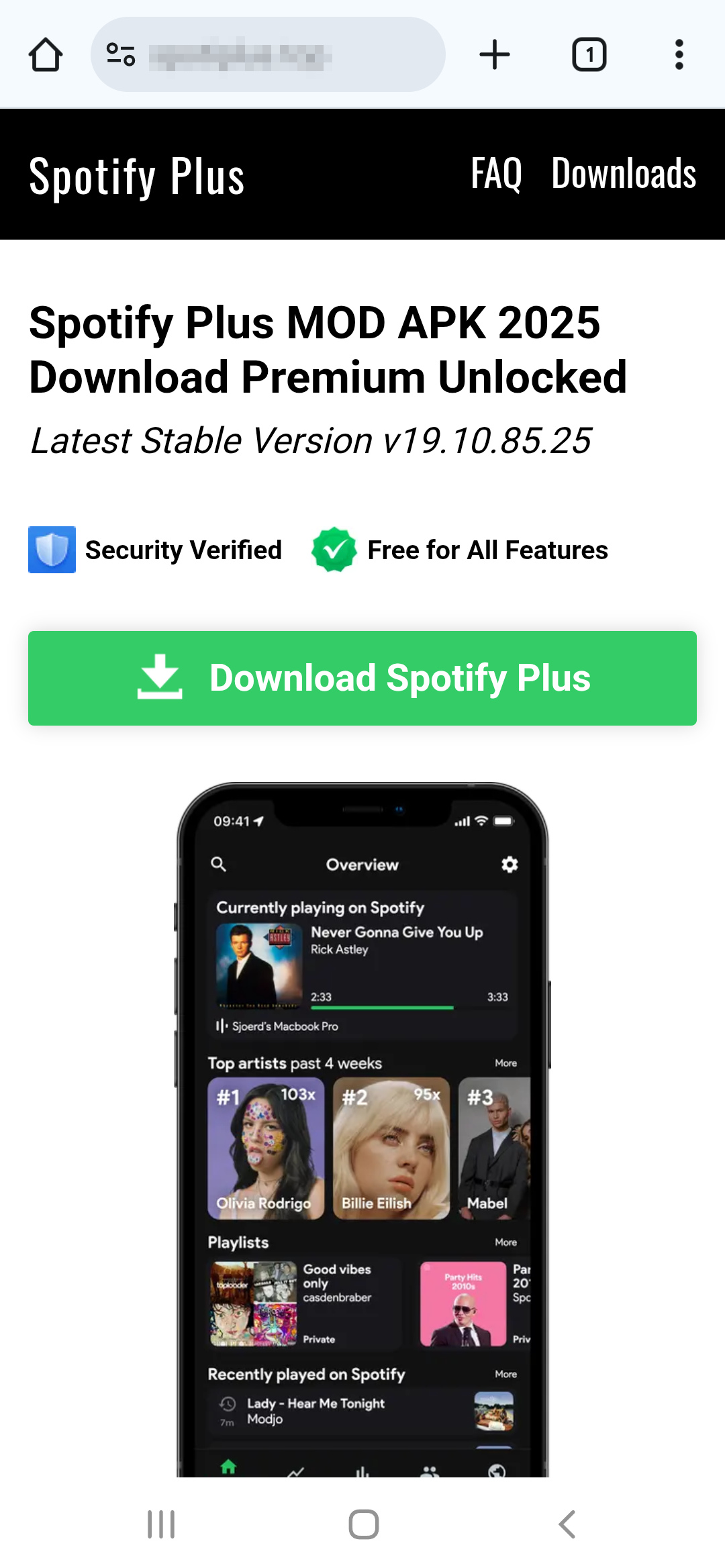

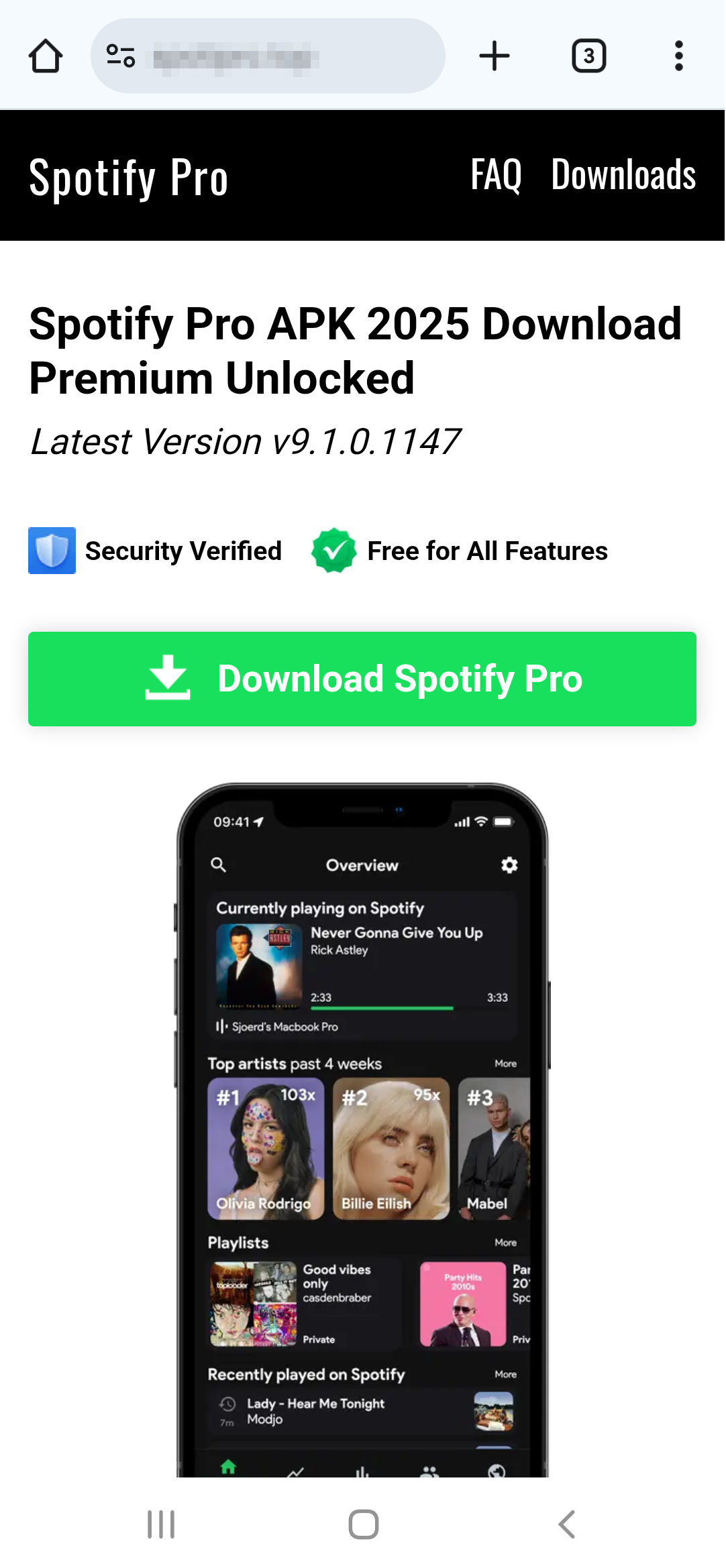

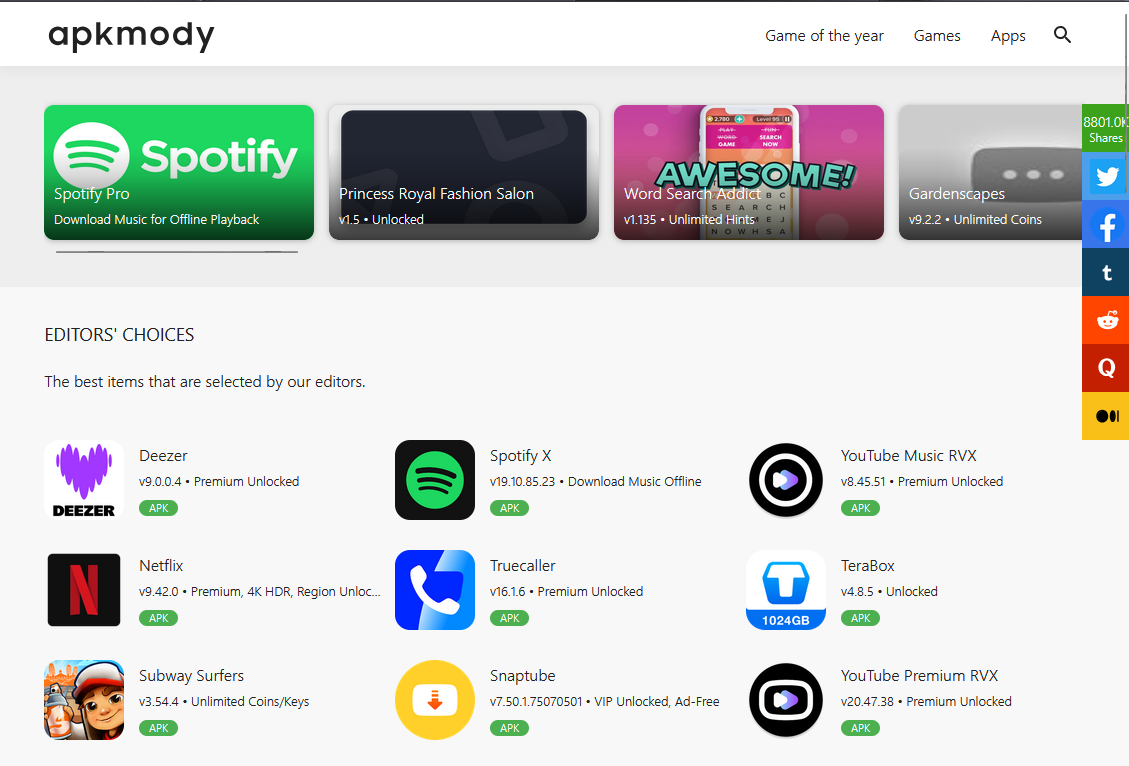

Para penyerang juga menggunakan jalur lain untuk menyebarkan trojan Android.Phantom.2.origin dan Android.Phantom.5. Misalnya, mod streaming music Spotify dengan fungsi-fungsi premium yang terbuka. Mod tersebut ditempatkan di berbagai website, berikut adalah beberapa contoh:

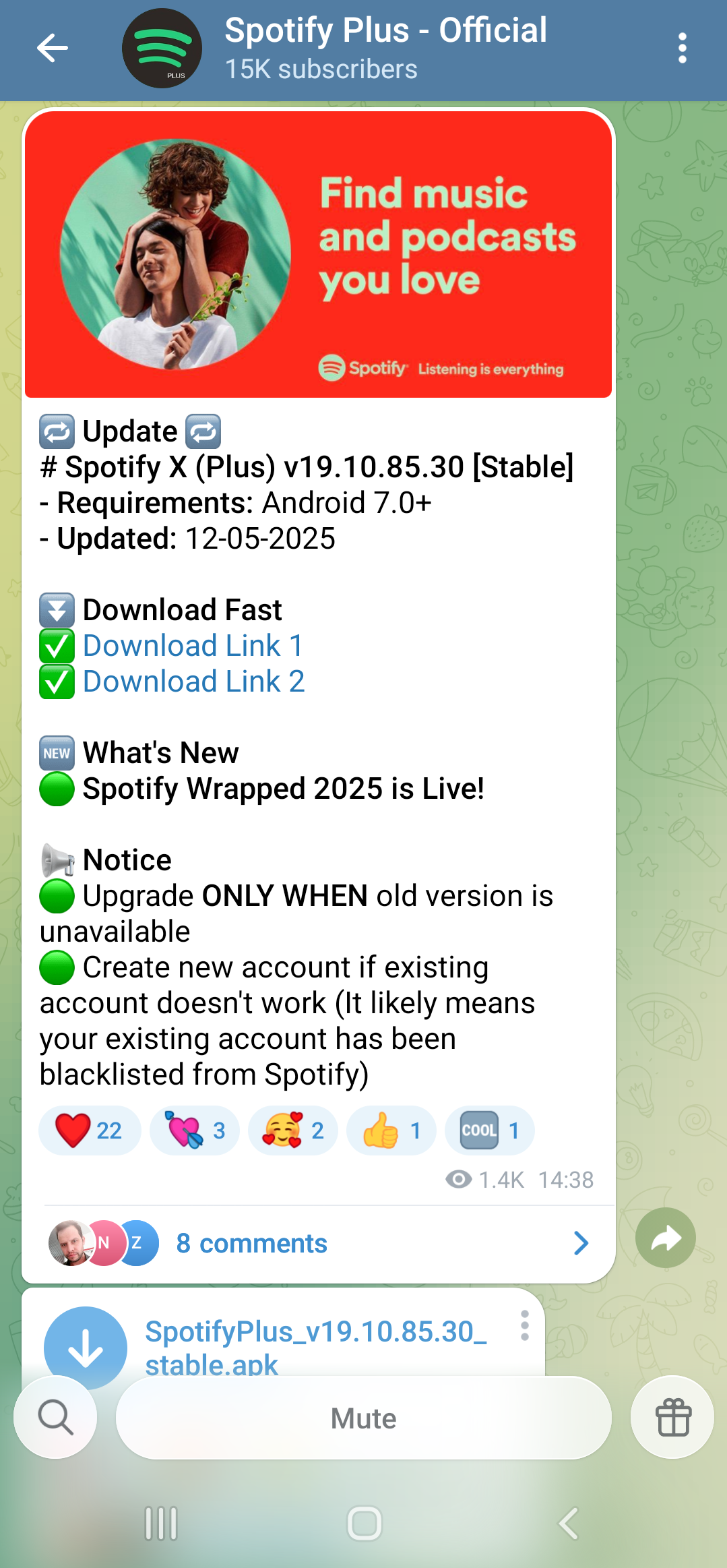

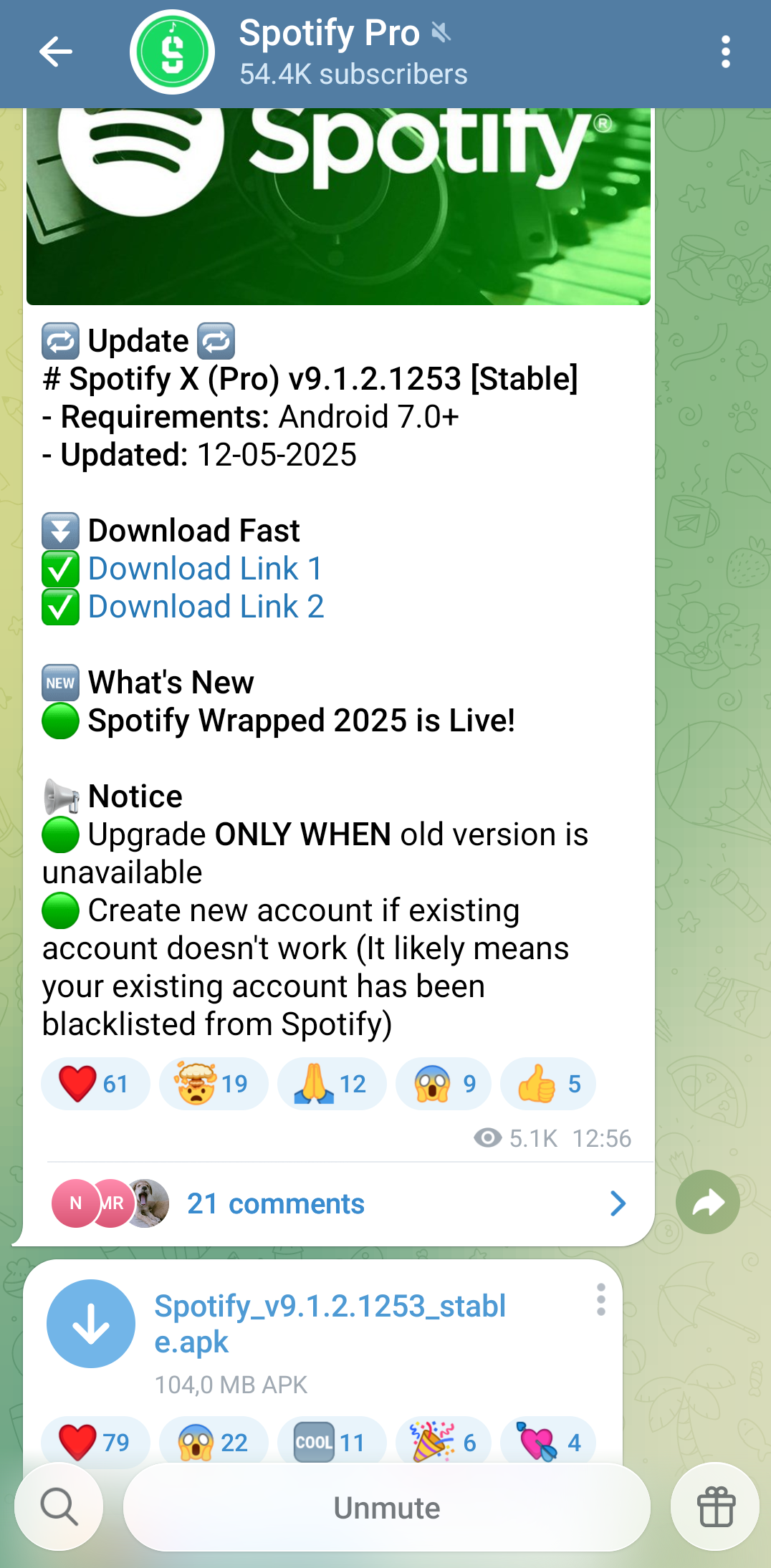

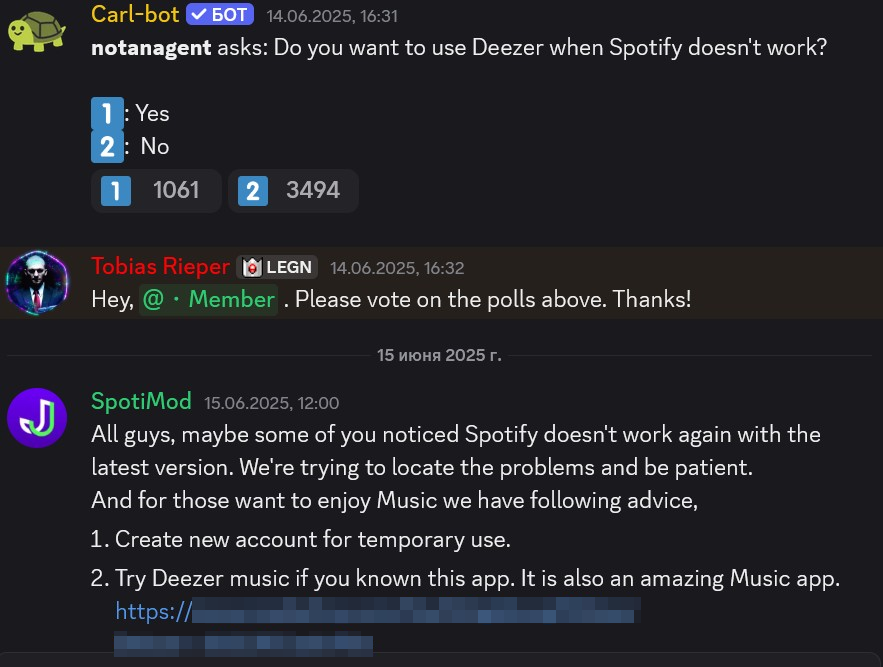

Dan di dalam channel Telegram khusus:

Mod Spotify yang ditempatkan di website dan dalam channel Telegram yang dapat dilihat pada screenshot di atas mengandung Android.Phantom.2.origin dan library untuk mengatur koneksi sesuai dengan standar WebRTC untuk Android.

Selain mod

Website Apkmody

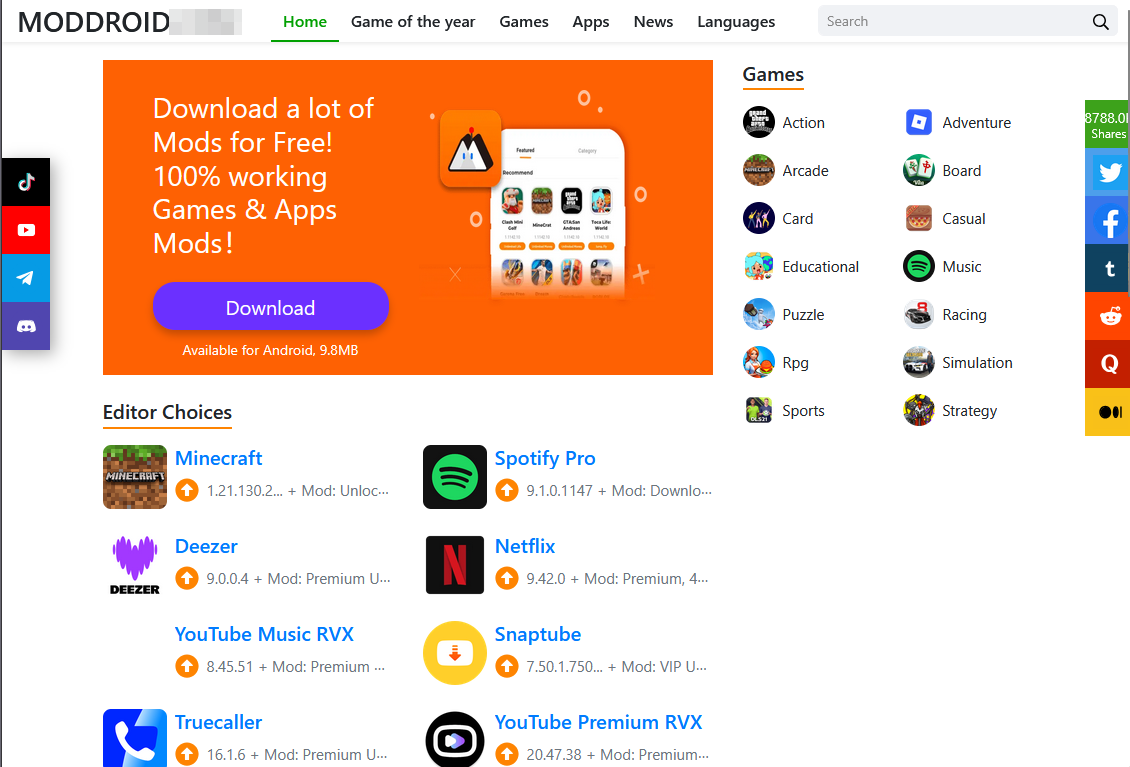

Website Moddroid

Di website Moddroid ada kategori “Pilihan Editor”. Di antara 20 aplikasi di dalamnya, hanya 4 adalah aplikasi yang bersih, sedangkan 16 aplikasi lainnya mengandung trojan dari kelompok Android.Phantom. Aplikasi di kedua website tersebut diunduh dari satu server CDN hxxps[:]//cdn[.]topmongo[.]com. Website ini memiliki channel Telegram sendiri di mana pada pengguna mengunduh mod yang terkena trojan:

Untuk mencapai tujuannya penyerang juga menggunakan server-server Discord. Yang terbesar di antaranya adalah Spotify X dengan kurang lebih 24 ribu pelanggan.

Para administrator server Discord tanpa malu-malu langsung menawarkan mod yang terkena. Misalnya, pada screenshot di atas administrator atas nama server menawarkan untuk mengunduh mod streaming musik Deezer sebagai pengganti Spotify, karena Spotify sudah tidak berfungsi lagi.

Link digunakan untuk mengunduh mod yang berfungsi. Kode programnya dilindungi oleh program packer komersial yang menyembunyikan trojan Android.Phantom.1.origin. Program downloader kode jarak jauh ini, atas perintah dari server hxxps[:]//dllpgd[.]click, mengunduh Android.Phantom.2.origin, Android.Phantom.5, serta trojan spyware Android.Phantom.5.origin yang sudah kami kenal. Android.Phantom.5.origin lalu mengirimkan informasi perangkat ke penyerang, termasuk nomor telepon, geolokasi, dan daftar aplikasi yang terinstal.

Screenshot dari server ini menunjukkan bahasa yang digunakan oleh pengguna yang menjadi objek serangan. Untuk mengakses chat dalam bahasa selain Inggris, pengguna perlu memilih bendera yang sesuai. Paling banyak pengguna adalah penutur bahasa Spanyol, Prancis, Jerman, Polandia, dan Italia (selain Inggris yang merupakan bahasa utama server ini). Administrator server juga tidak menyediakan chat untuk banyak negara Asia.

Trojan ini dapat menyebabkan kerugian yang signifikan bagi pemilik perangkat yang terkena. Berikut adalah beberapa akibatnya:

Keterlibatan tanpa disadari. Smartphone pengguna dapat digunakan sebagai bot dalam serangan DDoS, sehingga menjadikan pemiliknya sebagai kaki tangan penyerang tanpa disadari dalam kejahatan siber.

Aktivitas ilegal. Penyerang dapat menggunakan perangkat untuk melakukan aktivitas ilegal online, misalnya menggunakan smartphone dalam skema penipuan atau mengirim pesan spam.

Peningkatan konsumsi daya baterai dan traffic. Aktivitas yang tidak sah menguras baterai dan menghabiskan traffic Internet.

Kebocoran data pribadi. Android.Phantom.5.origin adalah spyware dan dapat mengirimkan data tentang perangkat dan pemiliknya.

Trojan dari kelompok ini menimbulkan ancaman bagi pemilik perangkat seluler Android yang tidak dilindungi oleh perangkat lunak antivirus terbaru. Pengguna Rusia mengalami kesulitan mendaftar di aplikasi asing atau membayar biaya berlangganan. Situasi ini mendorong mereka untuk mencari dan menggunakan metode alternatif, seringkali semi-legal, untuk mendapatkan layanan dari perusahaan-perusahaan tersebut. Keadaan ini menguntungkan para pembuat virus, karena pengguna terpaksa mengambil risiko dan mempercayai pilihan yang mencurigakan. Kelompok khusus dengan tingkat risiko yang tinggi adalah anak-anak yang tidak peduli dengan aturan keamanan digital dan hanya ingin bermain game, mendengarkan musik, atau menonton video.

Kami menyarankan untuk tidak mengunduh mod dari website dan channel yang mencurigakan. Pada umumnya, verifikasi sumber mod atau aplikasi membutuhkan waktu, pengalaman, dan pengetahuan. Oleh karena itu, pilihan terbaik untuk memastikan keamanan bagi diri Anda dan orang yang Anda cintai adalah menggunakan Dr.Web Security Space untuk perangkat seluler. Solusi ini akan melindungi tidak hanya smartphone Anda, tetapi juga perangkat pintar lainnya, termasuk konsol game, tablet, dan smartTV.