Doctor Web: ringkasan aktivitas virus untuk perangkat mobile pada tahun 2025

16 Januari 2026

Pada tahun 2025, pengguna perangkat Android paling sering menemukan trojan iklan, serta program palsu yang digunakan untuk tujuan penipuan.

Perangkat lunak yang tidak diinginkan yang paling umum, sama seperti pada tahun sebelumnya, adalah aplikasi yang menawarkan tantangan mirip permainan untuk diselesaikan lalu menerima hadiah virtual. Aplikasinya menjanjikan opsi untuk menukar hadiah tersebut menjadi uang sungguhan, tetapi pada kenyataannya, program tersebut tidak memiliki opsi seperti itu.

Di antara perangkat lunak yang berpotensi berbahaya, aktivitas paling banyak diamati dari aplikasi yang dimodifikasi menggunakan utilitas NP Manager. Utilitas ini menyembunyikan dan melindungi kode program yang dimodifikasi dari analisis dan deteksi, serta memungkinkan melewati verifikasi tanda tangan digital setelah modifikasi. Adware yang paling sering terdeteksi adalah modifikasi tidak resmi dari messenger WhatsApp yang secara otomatis membuka link iklan saat aplikasi tersebut digunakan.

Tahun lalu kasus-kasus baru penyusupan malware ke dalam firmware berbagai model perangkat Android telah tercatat. Kami melaporkan salah satu kasus tersebut pada musim semi tahun 2025. Para penjahat siber berhasil menginstal trojan Android.Clipper.31 pada beberapa model smartphone murah dan menggunakannya untuk mencuri mata uang kripto milik para korban.

Pada musim semi, para spesialis kami juga telah menemukan program trojan Android.Spy.1292.origin yang disisipkan oleh para pembuat virus ke dalam versi modifikasi perangkat lunak pemetaan Alpine Quest. Malware ini menargetkan personel militer Rusia dan digunakan untuk spionase siber.

Pada akhir musim panas, laboratorium antivirus Doctor Web melaporkan adanya backdoor Android.Backdoor.916.origin yang disebarkan melalui messenger populer. Penyerang menggunakannya untuk memata-matai karyawan perusahaan Rusia dan mengumpulkan informasi rahasia mereka.

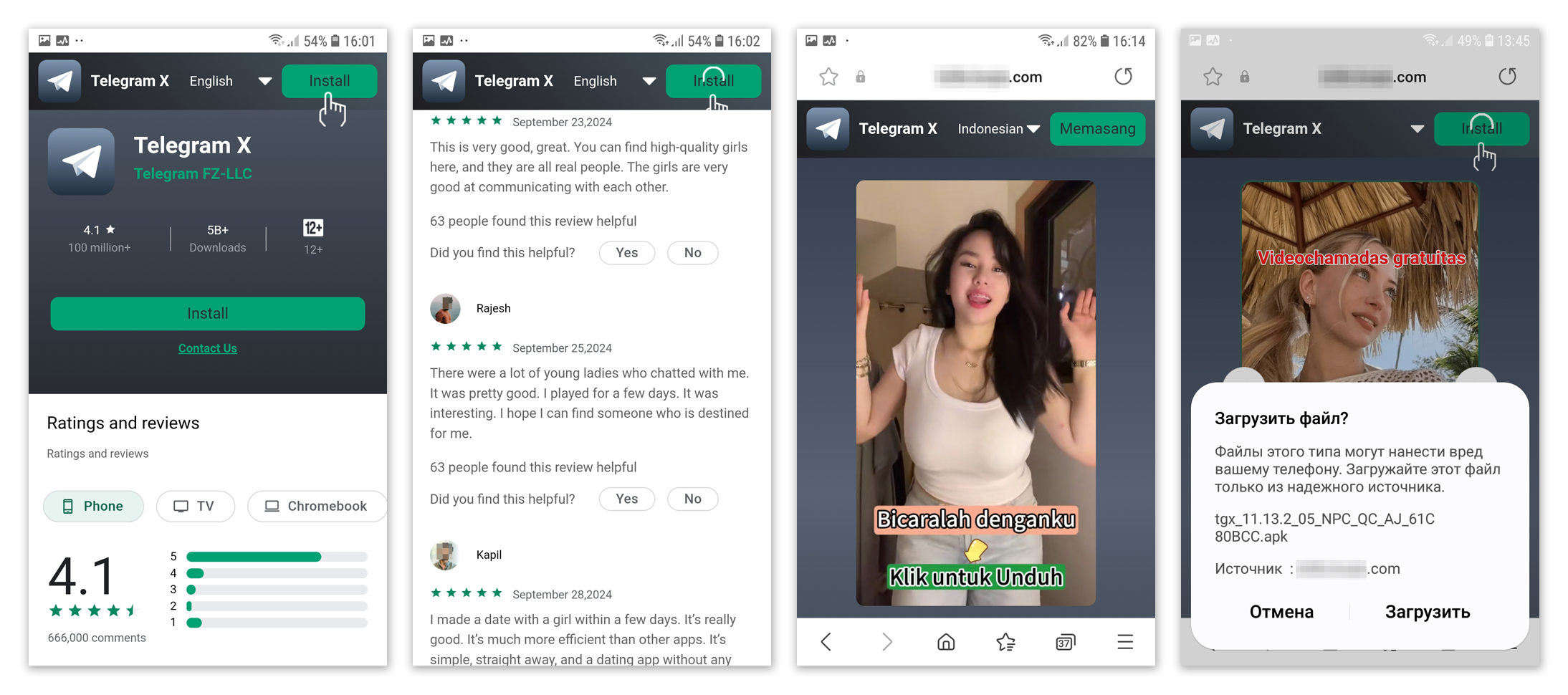

Sedangkan pada musim gugur, kami melaporkan adanya backdoor berbahaya Android.Backdoor.Baohuo.1.origin yang diinstal oleh para penjahat siber dalam modifikasi messenger Telegram X. Malware ini memungkinkan penjahat meretas akun Telegram korban dan mengendalikan aplikasi tersebut atas nama mereka.

Selama 12 bulan terakhir laboratorium antivirus Doctor Web telah mendeteksi lebih dari 180 ancaman di katalog Google Play yang telah diunduh lebih dari 2.165.000 kali. Ancaman tersebut meliputi berbagai varian trojan yang mendaftarkan pengguna ke layanan berbayar, program palsu yang digunakan untuk tujuan penipuan, serta adware dan perangkat lunak yang tidak diinginkan.

Pada tahun 2025 para pembuat virus terus menggunakan berbagai cara yang bertujuan untuk mempersulit analisis malware Android dan menghindari deteksi antivirus. Salah satu cara yang umum digunakan adalah konversi kode DEX ke kode C. Selain itu, kami mencatat bahwa saat membuat malware penyerang menggunakan asisten AI untuk membantu menulis kode.

TREN TAHUN LALU

Trojan iklan sekali lagi menjadi ancaman Android yang paling umum

Utilitas NP Manager yang mengaburkan kode aplikasi Android yang dapat dimodifikasi dan memungkinkan untuk melewati verifikasi tanda tangan digital setelah modifikasi, semakin populer

Aktivitas trojan perbankan telah meningkat

Kasus baru firmware Android yang terkena telah terdeteksi

Para penjahat siber terus menggunakan teknik yang sudah ada untuk melindungi malware dari deteksi dan analisis, serta teknik-teknik baru

Para pembuat virus secara aktif menggunakan asisten AI untuk menulis kode aplikasi berbahaya

Ancaman baru muncul di katalog Google Play

Peristiwa paling menarik tahun 2025

Pada bulan April tahun lalu para ahli Doctor Web telah menemukan sebuah kampanye besar untuk mencuri mata uang kripto dari pemilik perangkat Android yang telah diluncurkan. Penyerang mendapatkan akses ke rantai pasokan beberapa produsen Tiongkok dan menanamkan trojan Android.Clipper.31 ke dalam firmware beberapa model smartphone murah. Para penulis virus menanam trojan ini dalam versi modifikasi messenger WhatsApp. Modifikasi tersebut menggunakan alat LSPatch yang bisa mengubah logika aplikasi tanpa memodifikasi kode aslinya.

Android.Clipper.31 mencegat pesan yang dikirim dan diterima di messenger, mencari alamat dompet kripto Tron dan Ethereum di dalamnya, dan menggantinya dengan alamat milik penyerang. Trojan ini menyembunyikan penggantian tersebut, dan pesan-pesan ini tampak menampilkan dompet yang benar kepada korban. Android.Clipper.31 juga mengirimkan semua gambar jpg, png dan jpeg kepada penyerang untuk mencari frasa mnemonik tersimpan yang memberikan akses ke dompet kripto. Para penjahat siber menginstal Android.Clipper.31 di puluhan program lain, termasuk aplikasi dompet kripto populer, pemindai kode QR dan messenger lainnya, termasuk Telegram. Modifikasi ini didistribusikan melalui situs web berbahaya.

Pada tahun 2025 terjadi kasus lain lagi di mana malware menyusup ke bagian sistem perangkat Android. Misalnya, kelompok penyerang lain berhasil memasukkan versi baru dari trojan berbahaya Android.Triada ke dalam firmware beberapa smartphone murah. Malware Triada berbahaya karena dapat menginfeksi proses sistem Zygote. Zygote terlibat langsung dalam menjalankan semua aplikasi di sistem, sehingga trojan Triada kemudian dapat menyusup ke aplikasi apa pun di perangkat dan secara efektif mendapatkan kendali penuh atas aplikasi tersebut. Penyerang menggunakan trojan ini untuk mengunduh dan menginstal malware lain serta aplikasi yang tidak diinginkan dan aplikasi iklan. Mereka juga dapat menggunakannya untuk memata-matai korban, mendaftarkannya ke layanan berbayar, dll. Kasus baru firmware set-top box Android TV yang terkena versi baru trojan Android.Vo1d yang ditemukan perusahaan kami pada tahun 2024 juga terdeteksi. Vo1d adalah backdoor yang menempatkan komponennya di bagian sistem perangkat yang terkena dan atas perintah penyerang bisa secara diam-diam mengunduh dan menginstal perangkat lunak pihak ketiga.

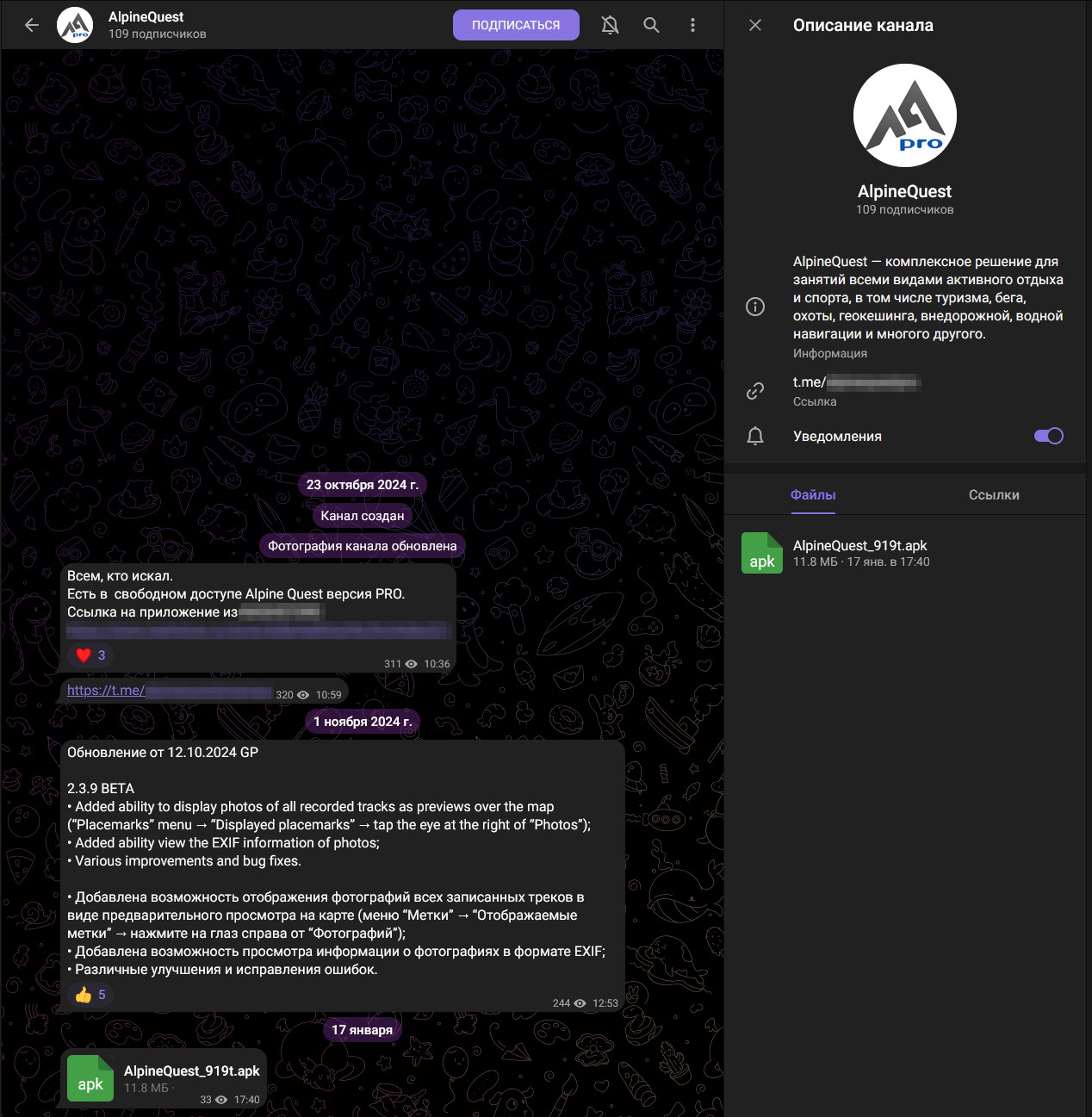

Pada bulan April lalu, laboratorium antivirus kami juga mendeteksi kampanye penyebaran trojan spyware Android.Spy.1292.origin yang menargetkan personel militer Rusia. Para penyerang menginstal malware tersebut dalam versi perangkat lunak pemetaan Alpine Quest dan mendistribusikan modifikasi tersebut melalui channel Telegram yang mereka buat dan yang mereka klaim sebagai channel resmi, serta melalui toko aplikasi Android Rusia.

Channel Telegram yang digunakan penjahat untuk menyebarkan modifikasi berbahaya Alpine Quest yang ditanami Android.Spy.1292.origin

Android.Spy.1292.origin mengirimkan informasi akun pengguna, nomor telepon seluler, kontak, geolokasi perangkat dan informasi tentang file yang tersimpan di perangkat kepada penjahat siber. Trojan ini dapat mencuri file tertentu sesuai perintah dari penyerang. Para penyerang tertarik pada dokumen rahasia yang dikirim pengguna melalui messenger populer, serta file log lokasi aplikasi Alpine Quest.

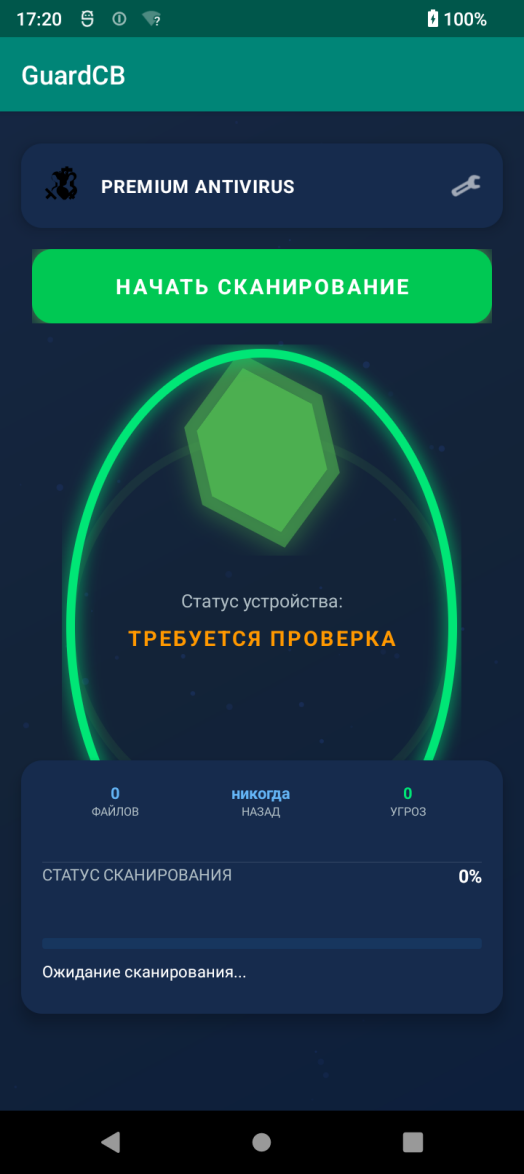

Pada bulan Agustus kami melaporkan kasus penyebaran backdoor Android.Backdoor.916.origin melalui pesan pribadi di messenger populer. Penyerang mendorong calon korban untuk menginstal aplikasi "antivirus" dari file APK yang dilampirkan pada pesan, yang sebenarnya berisi malware. Lab antivirus kami mendeteksi versi pertama Android.Backdoor.916.origin pada bulan Januari 2025 dan telah memantau aktivitasnya sejak ditemukan, sehingga bisa dengan cepat mendeteksi kampanye ini.

Android.Backdoor.916.origin membohongi para pengguna dengan pura-pura beroperasi sebagai antivirus

Setelah diinstal pada perangkat Android, Android.Backdoor.916.origin membantu mencuri data rahasia dan memata-matai pengguna. Misalnya, dengan menggunakan backdoor penyerang dapat mendengar percakapan pengguna, menerima siaran dari kamera, melacak lokasi dan mencuri konten dari aplikasi messenger dan browser. Selain itu, Android.Backdoor.916.origin menerapkan fungsi keylogging untuk mencegat teks yang dimasukkan, termasuk kata sandi. Menurut para ahli kami, backdoor ini digunakan dalam serangan tertarget dan tidak dimaksudkan untuk distribusi massal. Target utama para penjahat siber adalah karyawan perusahaan Rusia.

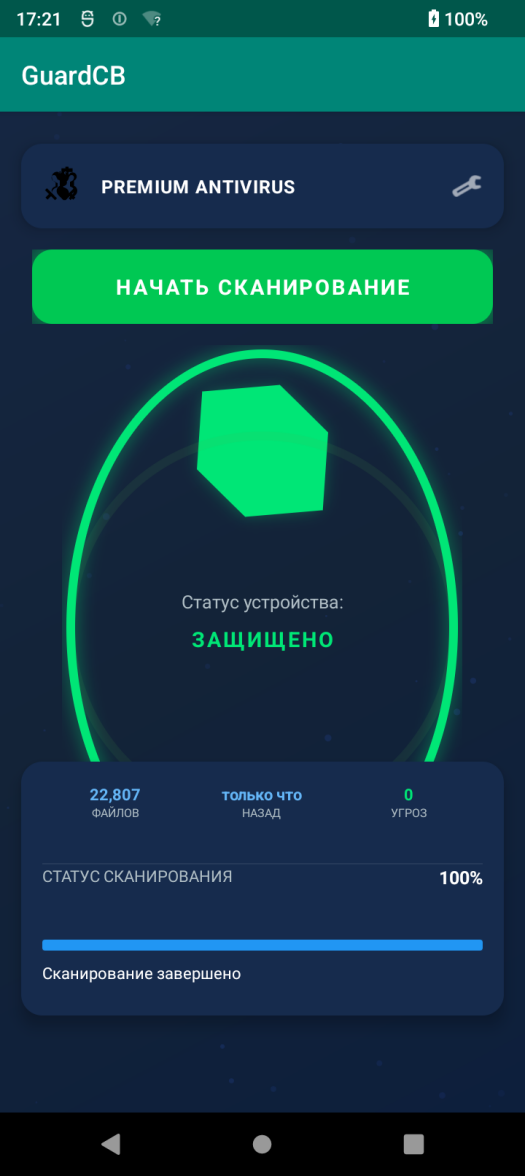

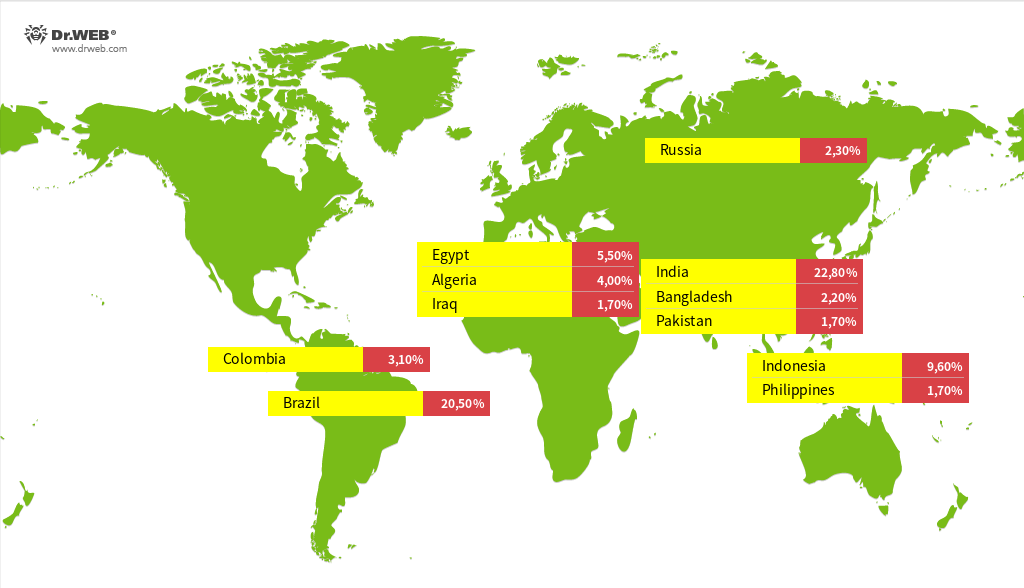

Pada bulan Oktober Doctor Web menerbitkan informasi tentang backdoor multifungsi Android.Backdoor.Baohuo.1.origin yang ditemukan oleh analis virus kami dalam versi modifikasi aplikasi Telegram X. Sumber distribusi utamanya adalah situs web berbahaya yang diakses oleh calon korban melalui iklan di aplikasi seluler. Situs web ini mendesak pengguna untuk menginstal Telegram X, seolah-olah dengan tujuan menemukan pasangan untuk mengobrol dan berkencan. Situs web ini terutama menargetkan penduduk Indonesia dan Brasil. Kami juga menemukan backdoor ini di sejumlah direktori aplikasi Android pihak ketiga.

Contoh situs web berbahaya dari mana versi trojan Telegram X diunduh

Salah satu tujuan Android.Backdoor.Baohuo.1.origin adalah untuk mencuri data rahasia. Misalnya, malware ini mencuri login dan kata sandi akun Telegram korban, riwayat pesan, pesan SMS masuk, kontak yang disimpan di perangkat, dan juga mampu mencegat isi clipboard. Namun, penyerang menggunakannya untuk lebih dari sekadar spyware. Dengan Android.Backdoor.Baohuo.1.origin mereka dapat secara efektif mengelola akun yang diretas dan mengendalikan Telegram X dengan mengubah fungsinya. Misalnya, dengan backdoor ini pengguna bisa didaftarkan pada channel Telegram atau dikeluarkan dari channel Telegram secara diam-diam, penyerang bisa bergabung dalam chat atas namanya, dan menyembunyikan nama perangkat yang diotorisasi untuk penggunaan akunnya. Framework Xposed digunakan untuk melakukan tindakan yang memerlukan perubahan pada logika aplikasi. Para penjahat siber mengendalikan backdoor baik secara tradisional, yaitu melalui server C2, maupun dengan mengirimkan perintah melalui database Redis, sebuah cara yang belum pernah tercatat sebelumnya pada malware Android lainnya. Jumlah total perangkat yang terkena Android.Backdoor.Baohuo.1.origin melebihi 58.000 dengan mempengaruhi sekitar 3.000 model smartphone, tablet, set-top box TV dan bahkan mobil dengan komputer onboard berbasis Android.

Negara-negara dengan jumlah perangkat terbanyak yang terkena

Android.Backdoor.Baohuo.1.origin

Statistik

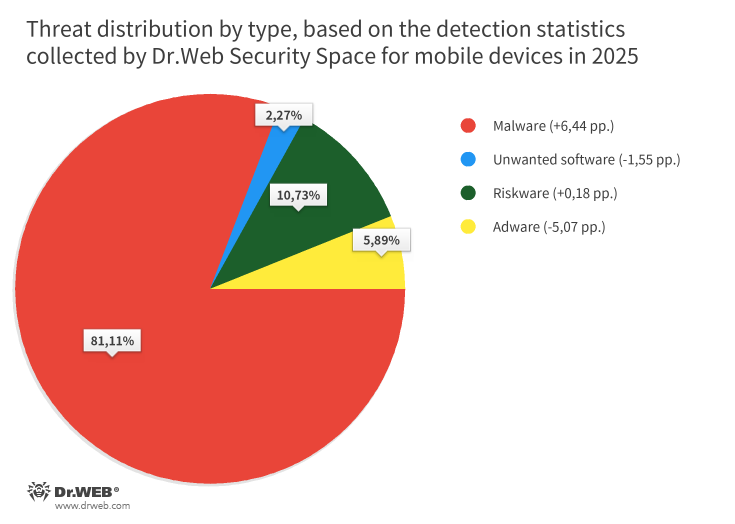

Berdasarkan data statistik deteksi Dr.Web Security Space untuk perangkat mobile, berbagai program berbahaya menjadi ancaman untuk Android yang paling umum pada tahun 2025, dengan persentase 81,11% dari total kasus terdeteksi. Aplikasi yang berpotensi ancaman menyusul dengan persentase 10,73%. Program iklan berada di peringkat ketiga dengan persentase 5,89% dari total kasus terdeteksi. Perangkat lunak yang tidak diinginkan paling jarang terdeteksi, dengan persentase 2,27% dari total kasus terdeteksi.

Dibandingkan tahun sebelumnya, pangsa program berbahaya dan berpotensi ancaman telah meningkat, sementara pangsa perangkat lunak yang tidak diinginkan dan adware telah menurun.

Aplikasi berbahaya

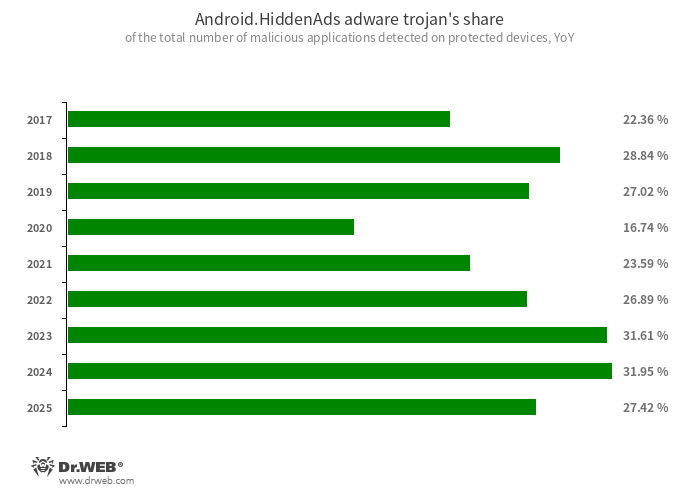

Selama beberapa tahun trojan adware dari kelompok Android.HiddenAds tetap menjadi nomor satu dari segi jumlah deteksi malware. Situasi ini tetap tidak berubah pada tahun 2025, tetapi selama 12 bulan terakhir pangsanya sedikit menurun, yaitu dari 31,95% menjadi 27,42%.

Trojan ini menampilkan iklan yang mengganggu dalam bentuk banner dan video layar penuh. Untuk mempersulit pengguna mendeteksi dan menghapus malware dari perangkat yang terkena, trojannya mencoba untuk menyembunyikan diri setelah instalasi, misalnya dengan menyembunyikan atau mengganti iconnya di menu layar utama.

Anggota kelompok ini yang paling aktif adalah Android.HiddenAds.657.origin yang menyumbang lebih dari sepertiga dari total hasil deteksi. Trojan ini menarik perhatian analis virus kami pada tahun 2024 dan sejak saat itu naik ke peringkat teratas. Trojannya adalah salah satu dari banyak varian Android.HiddenAds.1994, sebuah malware yang dikenal sejak tahun 2021. Beberapa versi yang lebih baru juga telah menyebar luas, termasuk Android.HiddenAds.666.origin dan Android.HiddenAds.673.origin. Ada kemungkinan bahwa trojannya juga akan naik ke posisi teratas seiring waktu, seperti yang pernah terjadi sebelumnya dengan modifikasi Android.HiddenAds.1994 lainnya.

Sepanjang tahun pengguna kembali menemukan sub kelompok Android HiddenAds, yaitu Aegis, tetapi pangsa malware tersebut dalam total deteksi kelompok ini menurun secara signifikan, dari 17,37% menjadi 3,11%. Trojan ini dibedakan, antara lain, dengan kemampuannya untuk diluncurkan secara otomatis setelah instalasi. Di antaranya versi yang paling aktif adalah Android.HiddenAds.Aegis.1 dan Android.HiddenAds.Aegis.8.origin.

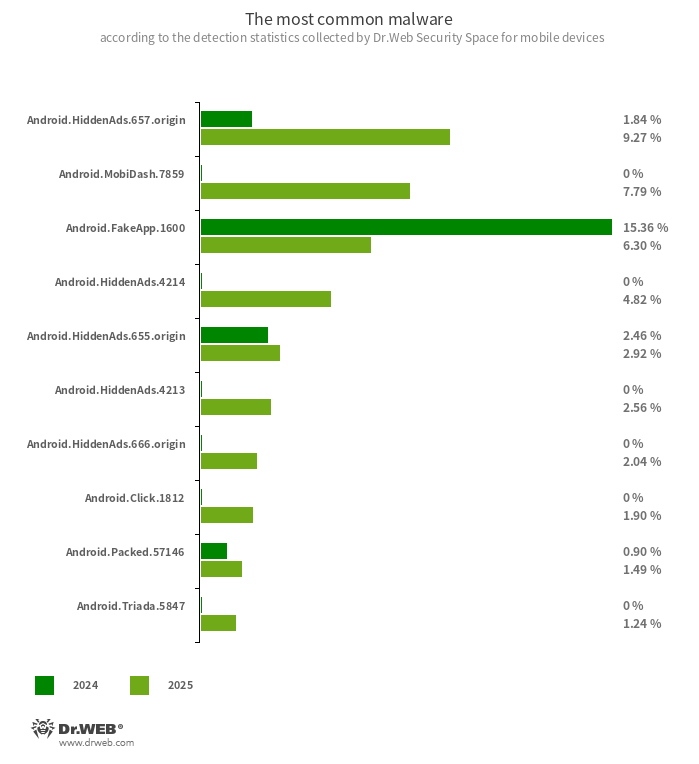

Malware kedua yang paling umum adalah trojan iklan Android.MobiDash yang pangsanya meningkat dari 5,38% menjadi 15,64% dibandingkan tahun 2024. Android.MobiDash.7859 berada di peringkat satu di antaranya. Berikutnya adalah program palsu Android.FakeApp yang digunakan untuk tujuan penipuan dan memuat berbagai situs web alih-alih fungsi yang dijanjikan. Program ini menyumbang 10,94% dari total deteksi. Angka ini lebih rendah dari angka tahun 2024, saat pangsanya mencapai 18,28%. Penurunan ini antara lain disebabkan oleh berkurangnya aktivitas trojan Android.FakeApp.1600, tetapi trojan ini tetap menjadi trojan yang paling luas tersebar dari kelompoknya. Tujuan utamanya adalah untuk memuat situs web kasino online.

Program trojan dari kelompok Android.Spy yang menerapkan berbagai fungsi spyware menurun dari 11,52% menjadi 3,09%. Pada saat yang sama, aktivitas trojan perbankan meningkat. Persentasenya dari total jumlah deteksi aplikasi berbahaya adalah 6,94%, dibandingkan 6,29% pada tahun sebelumnya.

Pada tahun 2025 jumlah deteksi perangkat lunak packer yang dapat digunakan oleh penyerang juga untuk melindungi malwarenya dari deteksi dan analisis, meningkat dari 5,49% menjadi 6,01%. Packer yang paling sering terdeteksi pada malware di perangkat yang dilindungi adalah Android.Packed.57146.

Berbagai mod malware dari messenger WhatsApp telah tersebar luas, termasuk modifikasi (yang dideteksi oleh Dr. Web sebagai Android.Click.1812) yang memuat situs web tanpa disadari oleh korban. Peningkatan aktivitas juga diamati pada kelompok trojan Android.Triada yang multifungsi yang dapat ditanamkan oleh penyerang ke dalam firmware perangkat Android. Pangsanya meningkat dari 2,74% menjadi 7,48%.

Sepuluh aplikasi Android berbahaya yang paling sering terdeteksi pada tahun 2025 adalah sbb:

Android.HiddenAds.657.origin

Android.HiddenAds.4214

Android.HiddenAds.655.origin

Android.HiddenAds.4213

Android.HiddenAds.666.origin

Program trojan yang dirancang untuk menampilkan iklan yang mengganggu. Trojan dari kelompok ini sering didistribusikan dengan menyamar sebagai aplikasi yang tidak berbahaya dan, dalam beberapa kasus, diinstal di katalog sistem oleh malware lain. Saat menyusup ke perangkat Android, trojan adware ini biasanya menyembunyikan keberadaannya di sistem dari pengguna, misalnya, dengan menyembunyikan icon aplikasi dari menu layar utama.

Android.MobiDash.7859

Sebuah program trojan yang menampilkan iklan yang mengganggu, berbentuk sebuah modul perangkat lunak yang dipasang oleh pengembang perangkat lunak ke dalam aplikasi.

Android.FakeApp.1600

Sebuah program trojan yang memuat situs web yang ditentukan dalam pengaturannya. Modifikasi yang dikenal dari aplikasi berbahaya ini memuat situs web kasino online.

Android.Click.1812

Deteksi mod messenger WhatsApp berbahaya yang dapat memuat berbagai situs web di latar belakang tanpa sepengetahuan pengguna.

Android.Packed.57146

Deteksi aplikasi berbahaya yang dikemas menggunakan pengabur kode komersial populer.

Android.Triada.5847

Deteksi packer untuk kelompok trojan Android.Triada yang dirancang untuk melindunginya dari analisis dan deteksi. Penyerang paling sering menggunakannya bersamaan dengan modifikasi aplikasi Telegram berbahaya di mana trojan ini diinstal secara langsung.

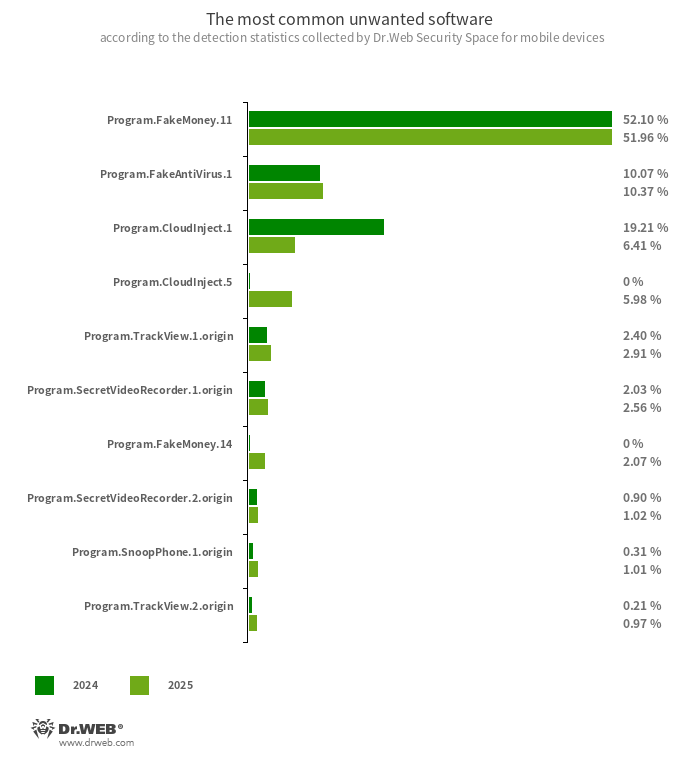

Perangkat lunak yang tidak diinginkan

Aplikasi Program.FakeMoney.11 sekali lagi menjadi perangkat lunak yang tidak diinginkan yang paling umum pada tahun 2025, dengan persentase 51,96% dari total deteksi. Aplikasi ini menawarkan hadiah kepada pengguna jika menyelesaikan berbagai tugas dan kemudian seolah-olah mereka bisa menukar hadiah tersebut menjadi uang sungguhan. Pada kenyataannya, tidak ada pembayaran yang pernah dilakukan. Bersama dengan Program.FakeMoney.11, program serupa lainnya seperti Program.FakeMoney.14 dan Program.FakeMoney.16 juga tersebar, tetapi agak jarang dihadapi pengguna.

Pada posisi kedua dengan pangsa pasar 10,37%, adalah Program.FakeAntiVirus.1, sebuah program yang meniru perangkat lunak antivirus dan mendeteksi ancaman yang sebenarnya tidak ada. Untuk "merawat" virus tersebut, program ini menawarkan opsi untuk membeli versi lengkap perangkat lunak tersebut.

Aplikasi Program.CloudInject.1 yang dimodifikasi melalui layanan cloud CloudInject, menempati peringkat ketiga dalam ranking deteksi terbanyak dengan pangsa 6,41%. Versinya yang terdeteksi sebagai Program.CloudInject.5 menempati peringkat keempat dengan pangsa 5,08%. Modifikasi pada program-program ini dilakukan langsung pada server jarak jauh, dan akses ke layanannya disediakan oleh utilitas Tool.CloudInject yang hanya merupakan sebuah kemasan untuk penggunaannya. Saat dimodifikasi izin sistem yang berbahaya dan kode yang dienkripsi ditambahkan ke program. Selain itu, para modder dapat menggunakan CloudInject untuk mengontrol aplikasi yang dimodifikasi dari jarak jauh, misalnya dengan memblokirnya dan meminta kode untuk penggunaan lebih lanjut.

Pada tahun 2025 terjadi peningkatan yang tidak begitu signifikan dari jumlah deteksi beberapa program yang dapat digunakan untuk memantau pengguna dan mengontrol aktivitasnya. Di tangan penyerang, alat-alat tersebut berubah menjadi spyware. Misalnya, pangsa aplikasiProgram.TrackView.1.origin dan versinya Program.TrackView.2.origin meningkat masing-masing dari 2,40% menjadi 2,91% dan dari 0,21% menjadi 0,97%. Pangsa Program.SecretVideoRecorder.1.origin meningkat dari 2,03% menjadi 2,56%, dan pangsa modifikasinya Program.SecretVideoRecorder.2.origin meningkat dari 0,90% menjadi 1,02%. Persentase program Program.SnoopPhone.1.origin meningkat dari 0,31% menjadi 1,01%.

Sepuluh aplikasi yang tidak diinginkan yang paling sering terdeteksi pada tahun 2025 adalah sbb:

Deteksi aplikasi yang seolah-olah memberi kesempatan untuk mendapat pembayaran dari hasil menyelesaikan kegiatan atau tugas tertentu. Program ini melakukan imitasi pemberian upah di mana untuk mengeluarkan dana “hasil kerja” perlu menabung jumlah uang tertentu. Biasanya di situ disediakan daftar sistem pembayaran dan bank populer yang seolah-olah dapat digunakan untuk transfer dananya. Tetapi bahkan kalau pengguna berhasil menabung dana yang cukup untuk ditransfer keluar, pembayaran yang dijanjikan tidak diterima. Catatan ini juga digunakan untuk deteksi perangkat lunak lain yang tidak diinginkan yang didasarkan pada kode program tersebut.

Deteksi program iklan yang mengimitasikan aktivitas dari perangkat lunak antivirus. Program tersebut juga dapat melaporkan ancaman yang sebenarnya tidak ada dan membuat para pengguna keliru dengan meminta pembayaran untuk versi lengkap.

Deteksi aplikasi Android yang dimodifikasikan dengan menggunakan layanan cloud CloudInject dan utilitas Android dengan nama yang sama (dicantumkan ke dalam database virus Dr.Web dengan nama CloudInject). Program ini dimodifikasikan di server jarak jauh, sedangkan pengguna yang ingin melakukan modifikasinya (modder) tidak dapat mengontrol apa saja yang akan dipasang di dalamnya. Selain itu aplikasi juga mendapat sejumlah ekstensi yang berbahaya. Setelah modifikasi program modder mendapat kemampuan untuk mengelolanya dari jauh termasuk memblokir, menunjukkan dialog yang diset, melacak instalasi dan penghapusan perangkat lunak yang lain dll.

Program.TrackView.1.origin

Program.TrackView.2.origin

Deteksi aplikasi yang memberikan kesempatan untuk mengamati pengguna melalui perangkat Android. Dengan menggunakan program ini para pelaku kejahatan dapat mendeteksi keberadaan perangkat yang dituju, menggunakan kamera untuk merekam video dan membuat foto, melakukan penyadapan via mikrofon, membuat rekaman audio dll.

Program.SecretVideoRecorder.1.origin

Program.SecretVideoRecorder.2.origin

Deteksi berbagai versi aplikasi untuk pengambilan foto dan video background lewat kamera perangkat Android. Program ini dapat berfungsi tanpa disadari dengan nonaktifkan pemberitahuan tentang rekaman serta menggantikan ikon dan deskripsi aplikasi dengan ikon dan deskripsi palsu. Fungsi tersebut menjadikannya sebagai program dengan potensi ancaman.

Program.SnoopPhone.1.origin

Aplikasi untuk memantau pemilik perangkat Android. Aplikasi ini memungkinkan membaca pesan SMS, mendapatkan informasi panggilan telepon, melacak lokasi, dan merekam suara di sekitar.

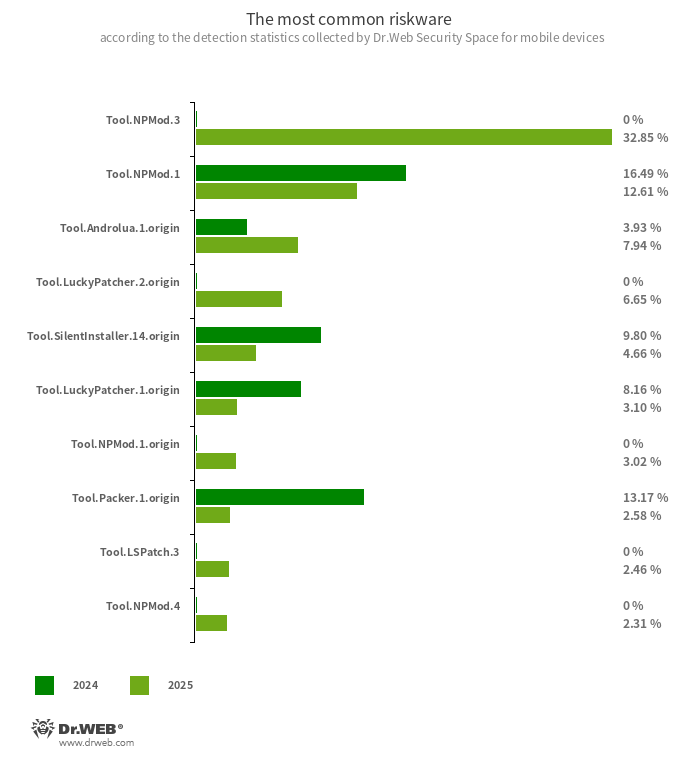

Program dengan potensi ancaman

Pada tahun 2025 perangkat lunak yang berpotensi ancaman yang paling umum adalah program yang dimodifikasi menggunakan alat NP Manager. Utilitas modifikasi aplikasi ini berisi berbagai modul untuk mengaburkan dan melindungi kode program, serta melewati verifikasi tanda tangan digital setelah modifikasi. Penyerang sering menggunakannya untuk melindungi aplikasi berbahaya, sehingga lebih sulit dideteksi oleh perangkat lunak antivirus. Pangsa program tersebut meningkat dari 24,52% menjadi 53,59% dibandingkan tahun 2024, yang mencakup lebih dari setengah dari semua deteksi perangkat lunak yang berpotensi ancaman. Versi yang paling sering terdeteksi pada perangkat yang dilindungi adalah Tool.NPMod.3 (32,85%), Tool.NPMod.1 ( 12,61%), Tool.NPMod.1.origin (3,02%) dan Tool.NPMod.4 (2,31%).

Jumlah deteksi Tool.Androlua yaitu serangkaian framework yang dibuat untuk mengembangkan aplikasi Android dalam bahasa pemrograman Lua meningkat dari 3,93% menjadi 8,11%. Framework ini membutuhkan banyak izin sistem, termasuk penggunaan layanan kemampuan khusus Android. Program yang dibuat dengan framework ini didasarkan script Lua yang dienkripsi dan didekripsi hanya sesaat sebelum dieksekusi. Script semacam itu berpotensi berbahaya. Persentase aplikasi yang dimodifikasi dengan utilitas Tool.LuckyPatcher meningkat dari 8,16% menjadi 10,06%. Alat ini memodifikasi aplikasi yang terinstal dengan mengunduh script yang dibuat khusus dari Internet.

Pada saat yang sama, pangsa utilitas Tool.SilentInstaller yang dapat menjalankan aplikasi Android tanpa menginstalnya menurun dari 33,10% menjadi 10,55%. Versi yang paling umum dari kelompok ini pada tahun 2025 adalah Tool.SilentInstaller.14.origin (4,66%), Tool.SilentInstaller.6.origin (2,07%), dan Tool.SilentInstaller.7.origin (1,88%). Selain itu, pangsa program yang dilindungi oleh packer Tool.Packer.1.origin menurun dari 13,17% menjadi 2,58% .

Sepuluh aplikasi yang berpotensi ancaman paling umum ditemukan di perangkat Android pada tahun 2025:

Tool.NPMod.3

Tool.NPMod.1

Tool.NPMod.1.origin

Tool.NPMod.4

Deteksi aplikasi Android yang dimodifikasikan dengan utilitas NP Manager. Di dalam program tersebut diunduh sebuah modul khusus yang membantu menyembunyikan dan melindungi kode program dan menghindari pemeriksaan tanda tangan digital setelah dimodifikasi. Fungsi menyembunyikan kode yang ditambahkan sering digunakan dalam malware untuk mempersulit deteksi dan analisis.

Tool.Androlua.1.origin

Deteksi sejumlah versi yang memiliki potensi bahaya dari framework khusus yang digunakan untuk pengembangan program Android dalam bahasa pemrograman script Lua. Logika utama aplikasi Lua ada pada script terkait yang dienkripsi dan diuraikan dengan interpretator sebelum pelaksanaan. Framework ini sering meminta akses pada banyak izin sistem secara otomatis agar dapat berfungsi. Hasilnya, script Lua yang dilaksanakan melalui framework ini dapat melakukan berbagai tindakan yang berbahaya sesuai dengan izin yang didapat.

Tool.LuckyPatcher.2.origin

Tool.LuckyPatcher.1.origin

Utilitas yang memberikan kesempatan untuk melakukan modifikasi aplikasi Android yang diinstal (menciptakan patch untuk aplikasi dimaksud) dengan tujuan mengubah logika berfungsinya aplikasi atau menghindari berbagai keterbatasan. Misalnya, dengan utilitas tersebut pengguna dapat mencoba nonaktifkan pemeriksaan akses root di program perbankan atau mendapat sumber daya yang tidak terbatas dalam games. Untuk menciptakan patch utilitas ini mengunggah dari Internet script khusus yang telah disiapkan yang dapat diciptakan oleh siapapun dan dicantumkan ke dalam database umum. Fungsionalitas script dimaksud dapat antara lain menjadi berbahaya, oleh karena itu patch yang diciptakan berpotensi membawa ancaman.

Tool.SilentInstaller.14.origin

Platform program dengan potensi ancaman yang membiarkan aplikasi untuk meluncurkan file APK tanpa diinstal. Platform ini menciptakan lingkungan pelaksanaan virtual yang tidak bersentuhan dengan sistem operasi utama.

Tool.Packer.1.origin

Utilitas packer khusus untuk perlindungan aplikasi Android dari modifikasi dan rekayasa balik. Utilitas ini tidak berbahaya tetapi dapat digunakan untuk melindungi baik program yang tidak membawa ancaman maupun program trojan.

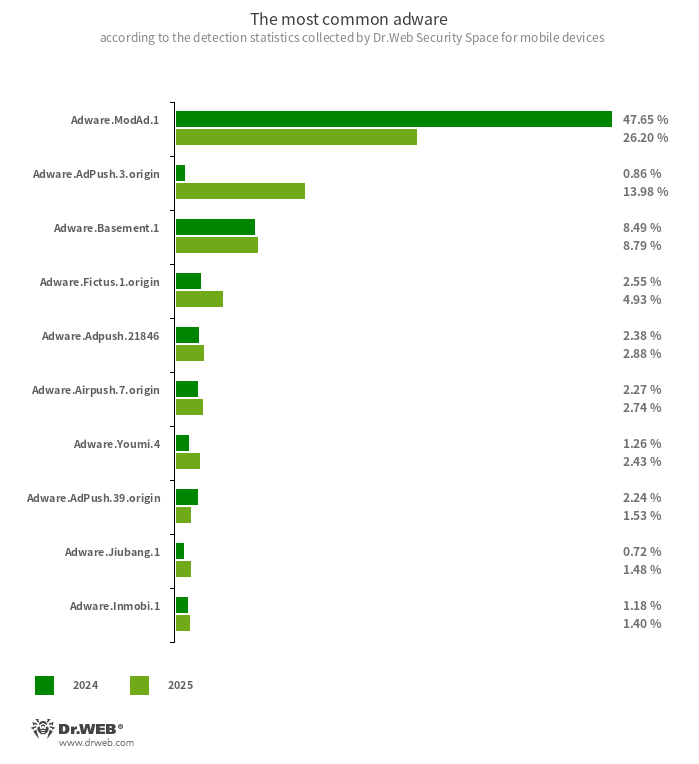

Aplikasi iklan

Modifikasi pihak ketiga pada aplikasi WhatsApp yang terdeteksi sebagai Adware.ModAd.1 merupakan adware yang paling umum pada tahun 2025. Modifikasi ini menyertakan kemampuan untuk membuka link saat menggunakan messenger. Link ini mengarah ke situs web yang menampilkan iklan. Dibandingkan dengan tahun 2024, pangsa Adware.ModAd.1 dalam jumlah total aplikasi adware yang terdeteksi pada perangkat yang dilindungi menurun dari 47,45% menjadi 26,90%.

Adware yang tertanam dalam aplikasi Android Adware.Airpush yang menampilkan notifikasi iklan menempati peringkat kedua dengan meningkatkan aktivitasnya dari 14,76% menjadi 28,19% dari tahun ke tahun. Peringkat ketiga dengan persentase 8,88% ditempati oleh bagian dari kelompok Adware.Basement yang pangsanya hampir tidak berubah dibandingkan tahun sebelumnya. Program-program ini dapat menampilkan iklan yang mengarah ke situs web berbahaya.

Kelompok aplikasi iklan yang semakin populer pula adalah Adware.Airpush (jumlah deteksi naik dari 4,35% menjadi 5,14%), Adware.Fictus (meningkat dari 3,29% menjadi 6,21%), Adware.Youmi (meningkat dari 1,62% menjadi 2,91%), serta Adware.Leadbolt (meningkat dari 2,26% menjadi 2,41%) dan Adware.Jiubang (meningkat dari 1,70% menjadi 2,38%).

Sepuluh aplikasi iklan paling umum yang ditemukan di perangkat Android pada tahun 2025 adalah sbb:

Deteksi sejumlah versi yang dimodifikasi (mod) dari messenger WhatsApp dengan kode terpasang dalam fungsinya untuk pengunduhan link yang ditetapkan melalui tampilan web selama aktivitas dalam messenger. Dari alamat Internet tersebut akan dilakukan pengalihan ke situs yang diiklankan, misalnya kasino online dan penyelenggara taruhan, situs dewasa.

Adware.AdPush.3.origin

Adware.Adpush.21846

Adware.AdPush.39.origin

Modul iklan yang dapat diintegrasikan dalam program Android. Modul tersebut menampilkan pesan bersifat iklan yang membuat para pengguna keliru. Misalnya, bentuk pesannya bisa mirip dengan pemberitahuan sistem operasional. Selain itu, modul tersebut mengumpulkan sejumlah data rahasia, serta dapat mengunduh aplikasi lain dan menginisiasikan instalasinya.

Adware.Basement.1

Aplikasi yang tampilkan iklan yang tidak diinginkan yang sering mengarahkan pengguna ke situs yang berbahaya dan bersifat penipuan. Memiliki database kode yang sama dengan program yang tidak diinginkan Program.FakeMoney.11.

Adware.Fictus.1.origin

Modul iklan yang dipasang oleh para penjahat ke dalam versi clone dari games dan program populer untuk Android. Integrasinya ke dalam program dilakukan dengan menggunakan packer khusus net2share. Salinan perangkat lunak yang dibuat dengan cara tersebut disebarkan melalui berbagai katalog aplikasi dan setelah diinstal akan tampilkan iklan yang tidak diinginkan.

Adware.Airpush.7.origin

Modul iklan yang dapat diinstal dalam aplikasi Android dan menampilkan berbagai iklan. Tergantung versi dan modifikasinya adware ini bisa berbentuk pesan iklan, pop up window atau banner. Dengan modul tersebut penjahat sering menyebarkan malware dengan menawarkan menginstal salah satu perangkat lunak. Selain itu, modulnya mengirimkan berbagai data rahasia ke server jarak jauh.

Deteksi modul iklan yang tidak diinginkan yang menempatkan icon iklan di layar utama perangkat Android.

Adware.Jiubang.1

Adware yang tidak diinginkan untuk perangkat Android yang menampilkan banner dengan program yang direkomendasikan saat menginstal aplikasi.

Deteksi beberapa versi iklan SDK Inmobi yang dapat digunakan untuk melakukan panggilan telepon dan menambahkan acara ke dalam kalender perangkat Android.

Ancaman di Google Play

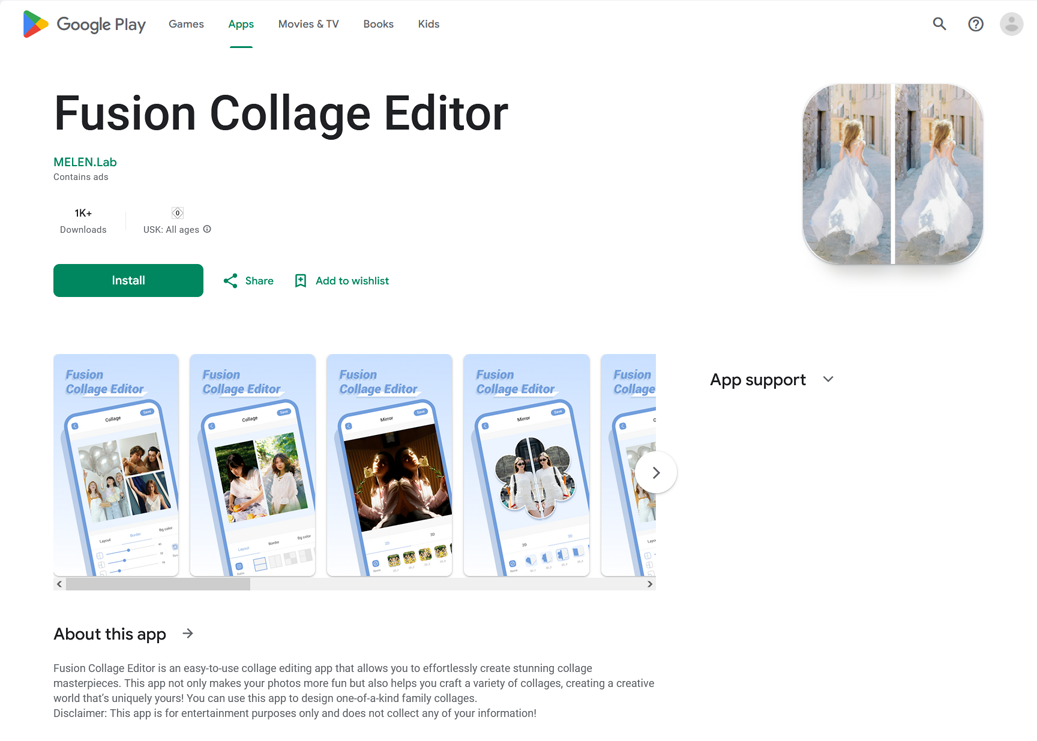

Pada tahun 2025 laboratorium antivirus Doctor Web mendeteksi lebih dari 180 program berbahaya, program tidak diinginkan dan adware di Google Play, yang telah diinstal setidaknya 2.165.040 kali. Di antaranya adalah berbagai modifikasi trojan Android.HiddenAds.4213 dan Android.HiddenAds.4215 yang menyembunyikan keberadaannya di perangkat yang terkena dan menampilkan iklan di atas interface sistem operasi dan aplikasi lainnya. Trojan ini disebarkan dengan menyamar sebagai editor foto, program perekaman foto dan video, dan perangkat lunak lainnya.

Program Time Shift Cam dan Fusion Collage Editor merupakan trojan iklan Android.HiddenAds

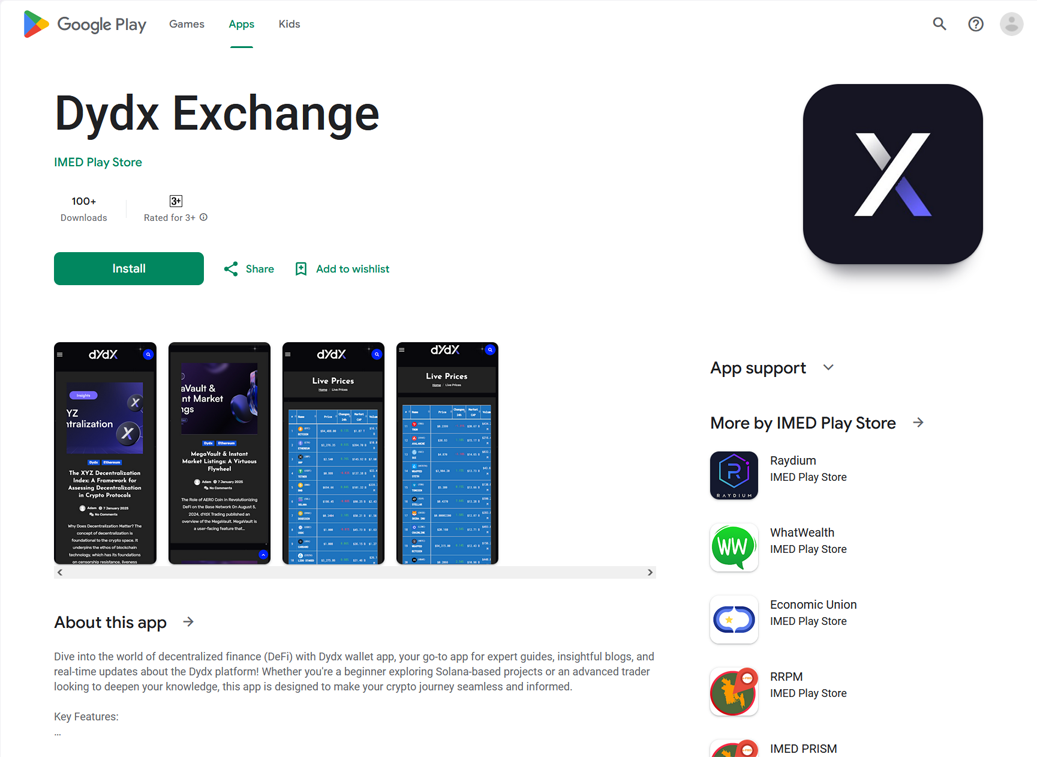

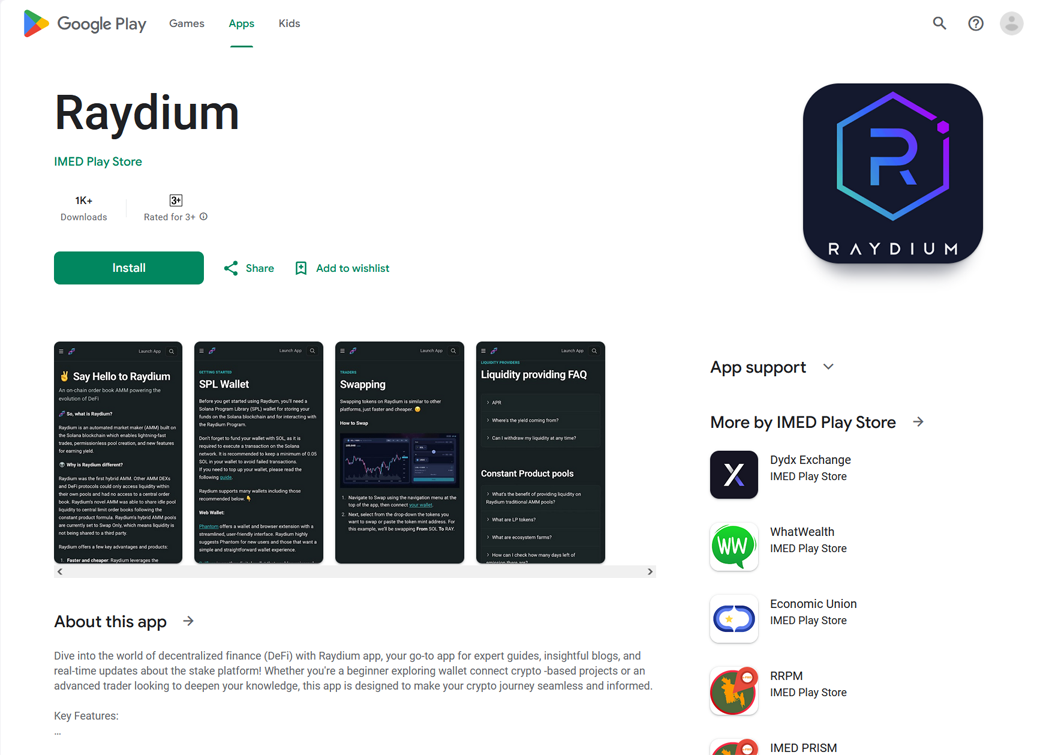

Dengan menyamar sebagai perangkat lunak resmi bursa kripto Dydx serta platform blockchain и Raydium dan Aerodrome Finance para penjahat siber menyebarkan trojan Android.CoinSteal.202, Android.CoinSteal.203 dan Android.CoinSteal.206 yang mencuri mata uang kripto.

Dalam program Raydium dan Dydx Exchange terdapat perangkat lunak trojan untuk mencuri mata uang kripto

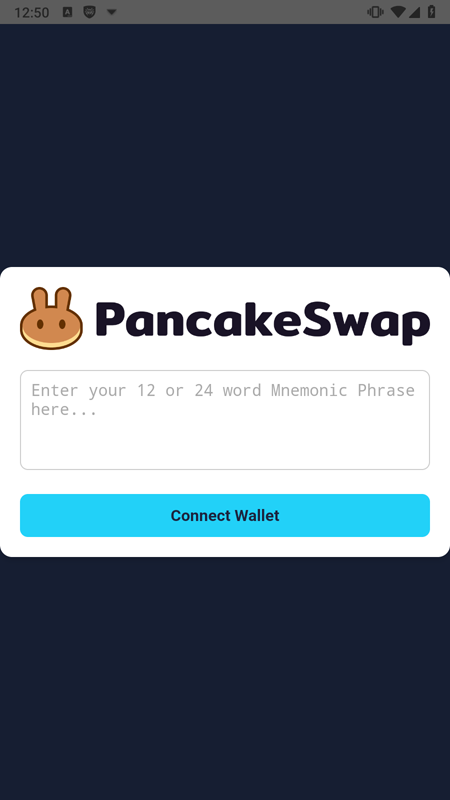

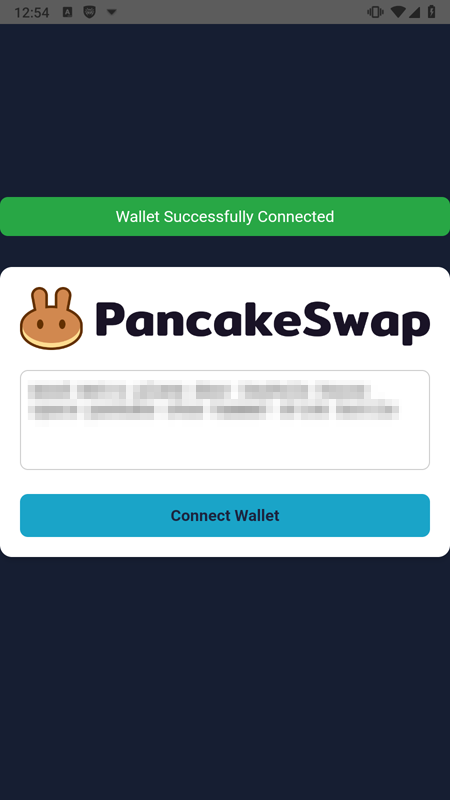

Aplikasi berbahaya ini meminta pengguna untuk memasukkan frasa mnemonik seolah-olah untuk menghubungkan dompet kripto, tetapi pada kenyataannya data yang dimasukkan dikirim ke penyerang. Untuk lebih menyesatkan calon korban, formulir untuk memasukkan frasa mnemonik dapat disamarkan sebagai permintaan dari platform kripto lain.

Android.CoinSteal.206 memperlihatkan platform phishing seolah-olah atas nama bursa kripto PancakeSwap dan meminta frasa mnemonik untuk akses dompet kripto

Sepanjang tahun ini para spesialis kami mendeteksi lebih dari 80 aplikasi berbahaya dari kelompok Android.Joker di Google Play yang mendaftarkan pengguna ke layanan berbayar. Aplikasi-aplikasi tersebut didistribusikan dengan menyamar sebagai berbagai perangkat lunak, termasuk messenger, aplikasi foto, utilitas sistem, editor gambar, dan aplikasi manajemen dokumen.

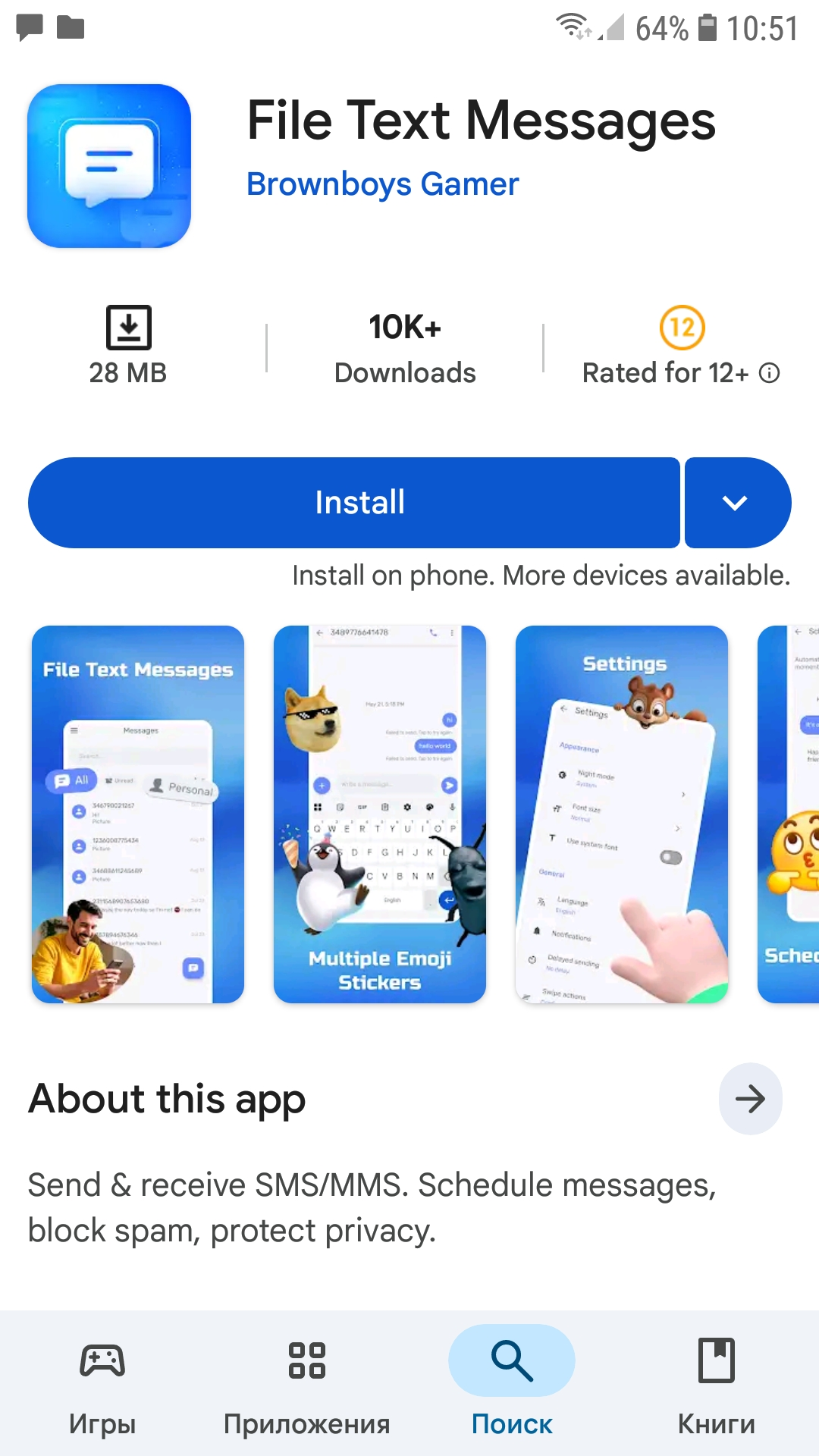

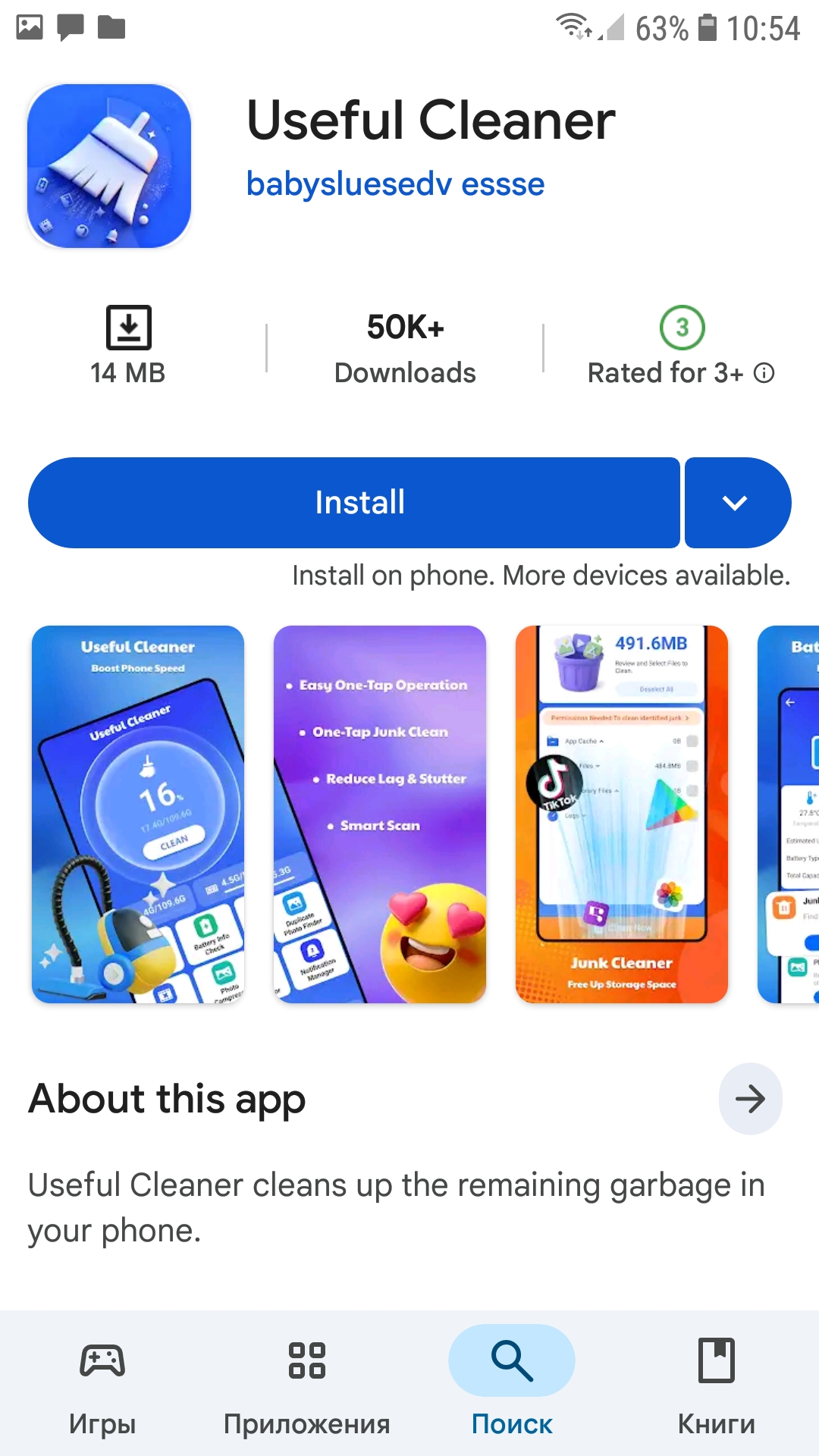

Contoh trojan Android.Joker yang ditemukan: Android.Joker.2494 disebarkan dengan disamarkan sebagai messenger File Text Messages, sedangkan Android.Joker.2496 sebagai utilitas Useful Cleaner untuk mengoptimalkan operasi smartphone

Para penjahat siber kembali menyebarkan program palsu Android.FakeApp yang digunakan dalam berbagai skema penipuan. Tujuan utama mereka adalah untuk memuat halaman web yang ditargetkan. Beberapa dari trojan ini menyamar sebagai perangkat lunak keuangan. Program-program ini memuat situs web palsu yang seolah-olah terkait dengan investasi dan penghasilan online, serta situs phishing. Program Android palsu lainnya Android.FakeApp disebarkan sebagai games dan, dalam kondisi tertentu, dapat memuat situs web kasino online dan situs taruhan olahraga. Secara total, kami telah mengidentifikasi lebih dari 100 program semacam itu di Google Play.

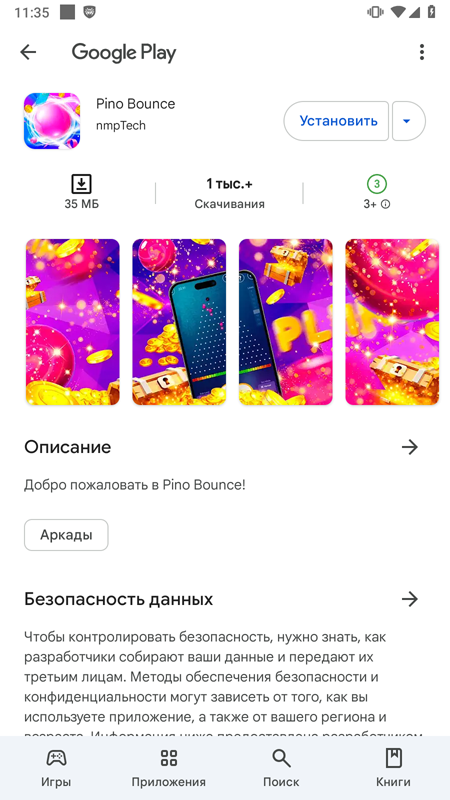

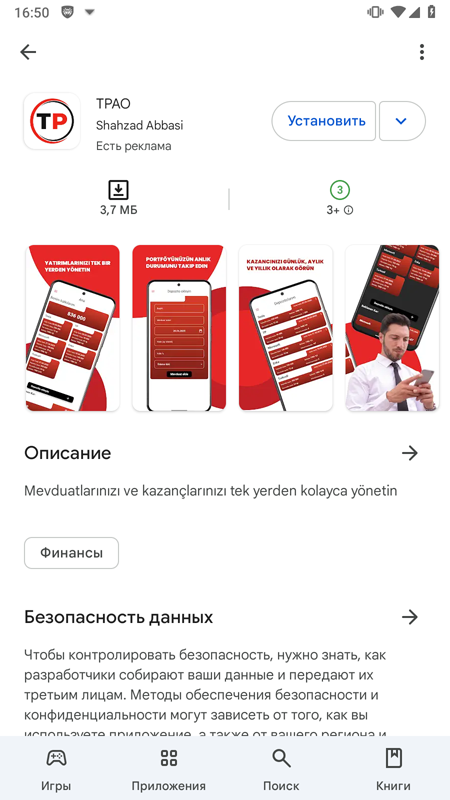

Contoh aplikasi palsu Android.FakeApp. Trojan Android.FakeApp.1863 yang disembunyikan dalam program TRAO yang ditujukan pada pengguna asal Turki dan menawarkan pengelolaan deposit dan pendapatan kepada mereka. Sedangkan trojan Android.FakeApp.1840 disebarkan dengan disamarkan sebagai game Pino Bounce dan dapat membuat situs kasino online

Analis virus Doctor Web juga menemukan perangkat lunak iklan baru yang tidak diinginkan yaitu Adware.Adpush.21912 yang tersembunyi di aplikasi Coin News Promax yang menampilkan informasi tentang mata uang kripto. Adware.Adpush.21912 menampilkan notifikasi yang saat diklik akan memuat link di WebView yang ditentukan oleh server C2.

Aplikasi Coin News Promax dari Google Play adalah perangkat lunak iklan Adware.Adpush.21912

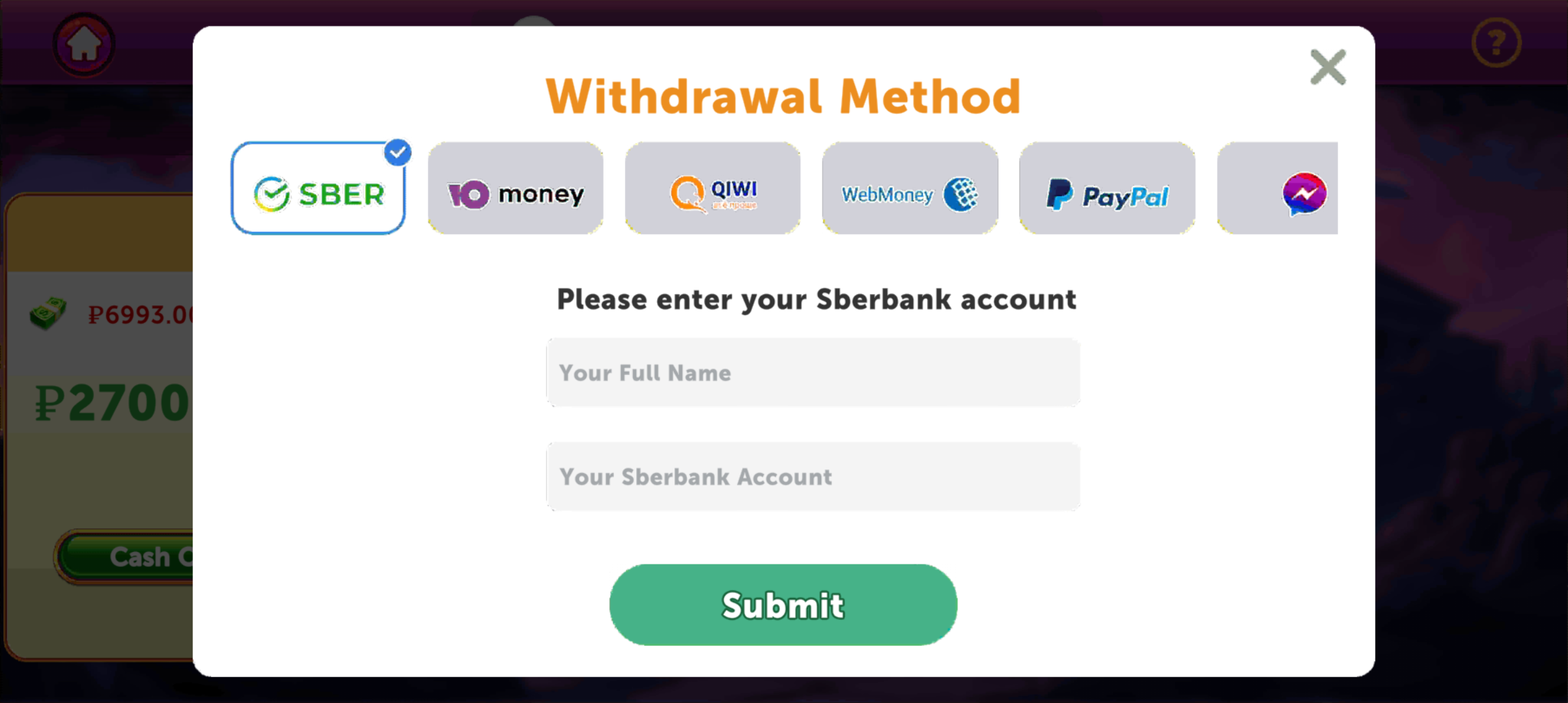

Selain itu, spesialis kami mengidentifikasi program yang tidak diinginkan Program.FakeMoney.16 yang disebarkan dalam bentuk aplikasi Zeus Jackpot Mania. Pengguna mendapatkan hadiah virtual melalui permainan, yang seolah-olah kemudian dapat mereka konversi menjadi uang nyata dan ditarik dari aplikasi tersebut.

Program Zeus Jackpot Mania merupakan aplikasi yang tidak diinginkan Program.FakeMoney.16

Untuk “menarik” uang ke luar, programnya meminta sejumlah data, tetapi pengguna tidak mendapat uang apapun.

Program.FakeMoney.16 meminta nama lengkap pengguna dan data rekening bank

Trojan perbankan

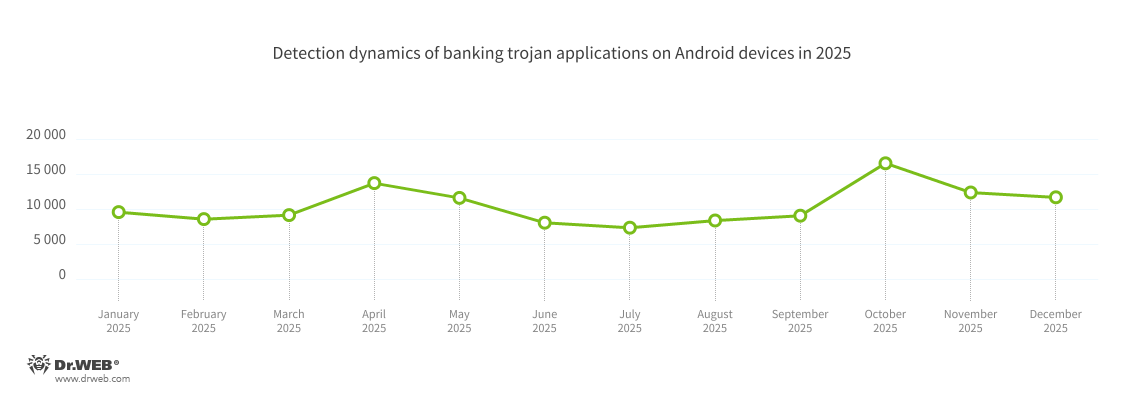

Menurut statistik deteksi Dr.Web Security Space untuk perangkat mobile, pada tahun 2025 pangsa trojan perbankan di antara semua malware yang terdeteksi adalah 6,94%, agak meningkat dari 6,29% pada tahun sebelumnya. Selama tiga bulan pertama aktivitas rojan perbankan tetap pada level yang hampir sama, tetapi meningkat secara signifikan pada awal triwulan kedua. Kemudian mulai menurun secara bertahap, mencapai titik terendah tahunan pada bulan Juli. Jumlah deteksi mulai meningkat lagi pada bulan Agustus, mencapai puncaknya pada bulan Oktober. Penurunan lain diamati pada akhir tahun.

Pada tahun 2025 penyerang terus menggunakan beberapa kelompok trojan perbankan populer dalam serangan mereka. Di antaranya yang paling aktif adalah Android.Banker.Mamont, Coper, Android.BankBot.Ermac dan beberapa trojan lainnya. Selain itu, terdapat versi baru trojan NGate yang menggunakan teknologi NFC untuk mencuri uang. Program malware ini mengirimkan data dari chip NFC perangkat yang terkena ke penyerang, memungkinkan penipu untuk menarik uang dari rekening korban di ATM tanpa keterlibatan pengguna lebih lanjut atau melakukan pembelian menggunakan pembayaran non kontak. Modifikasi yang paling aktif adalah Android.Banker.NGate.8, Android.Banker.NGate.17, dan Android.Banker.NGate.5.origin .

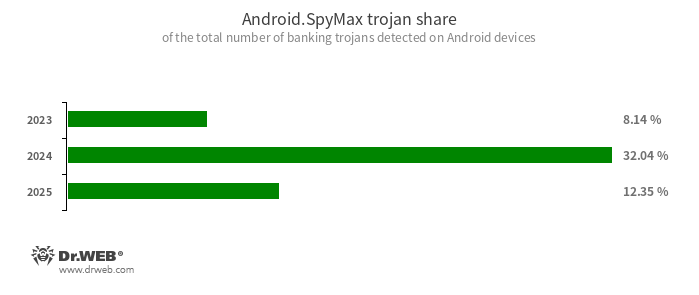

Penyebaran Android.SpyMax yaitu sebuah aplikasi berbahaya dengan fungsi spyware yang didasarkan pada kode sumber trojan SpyNote RAT yang tersedia untuk umum terus berlanjut. Para penjahat siber menggunakannya, antara lain, sebagai trojan perbankan. Namun, aktivitas Android.SpyMax telah menurun dibandingkan tahun 2024. Aplikasi berbahaya ini menyumbang 12,35% dari deteksi trojan perbankan, dibandingkan dengan 32,04% pada tahun sebelumnya.

Pada tahun 2025, pengguna Rusia paling sering menemukan berbagai trojan perbankan yang menurut klasifikasi Doctor Web termasuk dalam kelompok Mamont yang luas (Android.Banker.790.origin, Android.Banker.Mamont.3.origin, Android.Banker.Mamont.28.origin). Kelompok ini mencakup berbagai aplikasi berbahaya yang terus dimodifikasi dan dikembangkan secara aktif oleh para pembuat virus. Program-program ini mencegat pesan SMS yang berisi kode sekali pakai dari lembaga kredit dan mencuri detail kartu bank serta informasi rahasia lainnya.

Sepanjang tahun spesialis kami mengamati aktivitas trojan perbankan yang menargetkan penduduk Uzbekistan dan negara-negara tetangga, termasuk Armenia, Azerbaijan, dan Kyrgyzstan. Malware yang paling sering terdeteksi pada perangkat yang dilindungi adalah Android.Banker.951.origin, Android.Banker.881.origin, dan Android.Banker.963.origin yang mencuri kode verifikasi SMS dari lembaga kredit. Penjahat siber terus memodifikasi aplikasi berbahaya tersebut agar lebih sulit dideteksi. Pengguna Turki paling sering diserang oleh Trojan perbankan Android.BankBot.Coper.12.origin, Android.Banker.5685, dan Android.Banker.864.origin yang juga mampu mencuri isi pesan SMS.

Sementara itu, warga Iran menghadapi trojan Android.BankBot.1190.origin dan Android.BankBot.1191.origin beserta modifikasinya. Program malware ini mencuri informasi perbankan dari pesan SMS, mengekstrak detail kartu bank korban, rekening, dana yang tersedia, transaksi yang telah dilakukan dan banyak data lainnya, lalu mengirimkannya ke penyerang, juga mengumpulkan informasi kontak dari daftar kontak ponsel dan mampu mengirim pesan SMS atas perintah penyerang.

Warga di banyak negara Asia Tenggara dan kawasan Asia Pasifik termasuk Indonesia dan Korea Selatan diserang oleh trojan Android.BankBot.Remo.1.origin. Malware ini mengeksploitasi layanan aksesibilitas (Accessibility Services) untuk mencuri data dari aplikasi perbankan dan dompet kripto yang terinstal pada perangkat yang terkena. Selain trojan Remo, pengguna di Korea Selatan juga menemukan Trojan Android.BankBot.15140, Android.BankBot.Ermac.6.origin, dan GoldDigger (Android.BankBot.GoldDigger.9, Android.BankBot.GoldDigger.11).

Malware GoldDigger juga digunakan terhadap pengguna di Indonesia dan Thailand. Dan trojan perbankan Android.BankBot.Gigabud.1.origin digunakan untuk menyerang klien lembaga kredit Indonesia dan Malaysia. Pada saat yang sama, penyerang terus menggunakan trojan MoqHao dalam serangan terhadap pengguna di Jepang. Modifikasi MoqHao berikut ini tersebar luas: Android.Banker.672.origin, Android.Banker.5063, Android.Banker.740.origin dan sejumlah modifikasi lainnya.

Salah satu trojan perbankan yang menargetkan pengguna India adalah Android.Banker.6209. Trojan ini meniru aplikasi perbankan yang sah untuk mencuri data pengguna, termasuk nama, nomor kartu bank, dan kode keamanan CVV. Trojan ini juga menggunakan perangkat yang terkena untuk menambang mata uang kripto Monero secara diam-diam. Trojan perbankan RewardSteal, seperti Android.Banker.814.origin, Android.Banker.913.origin, dan Android.Banker.5132 juga kembali disebarkan. Untuk mencuri data perbankan, trojan ini menyamar sebagai perangkat lunak yang seolah-olah terkait dengan lembaga keuangan India, seperti ICICI, SBI, Axis, dan PM Kisan.

Pemilik Android di Brasil paling sering diserang oleh malware Android.BankBot.1183.origin, serta beberapa dari kelompok NGate yaitu Android.Banker.NGate.8, Android.Banker.NGate.9 dan Android.Banker.NGate.14 .

Pada tahun 2025, para pembuat virus terus menggunakan berbagai teknik untuk melindungi trojan perbankan Android dari analisis dan deteksi. Misalnya, berbagai metode pengaburan dan penyembunyian kode, seperti DEX to C (mengonversi kode DEX yang dapat dieksekusi ke kode bahasa C) menjadi semakin umum, serta cara menyembunyikan aplikasi berbahaya menggunakan alat NP Manajer.

Cara memanipulasi format arsip ZIP, yang pada dasarnya adalah file APK dari aplikasi Android, tetap sering digunakan, termasuk memanipulasi bagian [string]compression method[/string] dan [string]compressed size[/string] dalam struktur header file lokal di dalam APK, serta menggunakan data disk yang salah dalam catatan ECDR dan CD. Kami menceritakan tentang cara ini secara lebih detail dalam ringkasan kami sebelumnya, di bagian tentang trojan perbankan. Setelah manipulasi tersebut, program trojan tetap berfungsi sepenuhnya, tetapi banyak alat analisis statistik menganggapnya sebagai program rusak dan tidak dapat memprosesnya dengan benar.

Para pembuat virus semakin sering menggunakan dropper untuk menyembunyikan payload utama mereka, misalnya, untuk melewati keamanan internal Google Play. Para penjahat siber juga menggunakan asisten AI saat menulis kode trojan perbankan, menyederhanakan pengembangannya dan menyebabkan munculnya kelompok trojan baru. Selain itu, para penyerang semakin sering menggunakan bot Telegram untuk mengendalikan trojan perbankan dan eksfiltrasi data dari perangkat yang terkena.

Prospek dan tren

Pada tahun 2025 kami mengamati aktivitas tinggi trojan iklan, yang tetap menjadi ancaman paling umum bagi sistem operasi Android. Berbagai program palsu yang digunakan untuk tujuan penipuan, termasuk phishing dan pencurian uang, juga semakin meluas. Selain itu, jumlah serangan menggunakan trojan perbankan terus meningkat. Semua aplikasi berbahaya ini merupakan sumber pendapatan ilegal bagi penjahat siber, sehingga popularitasnya tetap tinggi. Pada tahun depan ada kemungkinan besar aplikasi-aplikasi ini akan kembali menjadi alat populer bagi penjahat siber. Sementara itu, para pembuat virus semakin sering menggunakan bot Telegram untuk mengendalikan trojan perbankan. Tren ini kemungkinan besar akan terus berlanjut.

Munculnya malware Android.Clipper.31, serta versi baru trojan Android.Vo1d dan Android.Triada dalam firmware smartphone dan TV box menunjukkan minat berkelanjutan para penyerang untuk mendistribusikan malwarenya dengan cara yang mempersulit deteksinya secara signifikan. Tren ini kemungkinan akan berlanjut pada tahun depan, dan kita akan melihat kasus-kasus baru aplikasi berbahaya yang sudah terpasang sebelumnya pada smartphone, TV box, dan jenis perangkat Android lainnya.

Kita juga harus mengantisipasi munculnya malware yang lebih canggih yang mampu melakukan berbagai macam tugas, termasuk backdoor baru dan berbagai trojan spyware. Selain itu, para pembuat virus kemungkinan akan sekali lagi memanfaatkan katalog perangkat lunak resmi, termasuk Google Play, untuk menyebarkan perangkat lunak berbahaya dan yang tidak diinginkan.

Para penyerang juga akan terus menerapkan berbagai langkah untuk melindungi alat yang mereka buat. Mereka juga akan semakin banyak menggunakan asisten AI saat menulis kode, sehingga banyak kelompok baru bisa muncul.

Dr. Web terus memantau lanskap ancaman seluler dan merespons dengan cepat terhadap tantangan yang muncul. Kami merekomendasikan pengguna Android untuk menginstal Dr.Web Security Space untuk perangkat mobile guna melindungi diri dari malware dan perangkat lunak berbahaya lainnya.