Doctor Web: ringkasan aktivitas virus pada tahun 2025

16 Januari 2026

Pada tahun 2025, trojan yang dirancang untuk menampilkan iklan menjadi salah satu ancaman paling aktif. Pengguna juga menghadapi berbagai script berbahaya dan aplikasi trojan yang meluncurkan malware lain pada sistem yang diserang. Pengunduh trojan, backdoor, exploit, script berbahaya dan dokumen phishing paling sering terdeteksi dalam lalu lintas e-mail.

Ancaman untuk perangkat mobile yang paling meluas adalah trojan iklan dan program palsu yang digunakan dalam berbagai skema penipuan. Peningkatan aktivitas trojan perbankan tercatat pula. Sementara itu, analis virus Doctor Web menemukan puluhan malware, program yang tidak diinginkan dan adware baru di katalog Google Play.

Dibandingkan dengan tahun 2024, jumlah permohonan dekripsi file dari pengguna telah menurun. Pada saat yang sama, sepanjang tahun para analis Internet kami mencatat peningkatan jumlah situs web penipuan yang dibuat untuk mencuri akun Telegram pengguna. Selain itu, situs web yang tidak diinginkan bertema keuangan kembali tersebar.

Pada tahun 2025, laboratorium antivirus Doctor Web menyelidiki beberapa serangan tertarget, salah satu di antaranya menargetkan sebuah perusahaan teknik mesin asal Rusia. Selama serangan dimaksud, para penyerang menggunakan sejumlah aplikasi berbahaya untuk mencoba mendapatkan data rahasia dari komputer yang diserang. Berdasarkan data yang diperoleh para spesialis kami, yang terlibat dalam serangan tersebut adalah kelompok peretas Scaly Wolf. Insiden lain terjadi pada sebuah lembaga pemerintah Rusia yang diserang oleh kelompok peretas Cavalry Werewolf. Analis virus Doctor Web telah mengidentifikasi banyak alat berbahaya yang digunakan oleh penyerang dan juga telah mempelajari karakteristik kelompok tersebut serta tindakan khas mereka di dalam jaringan yang disusupi.

Sepanjang tahun 2025 Doctor Web juga melaporkan sejumlah insiden keamanan informasi lainnya. Pada bulan Januari lab antivirus kami mendeteksi kampanye aktif penambangan mata uang kripto Monero yang diselenggarakan dengan menggunakan berbagai malware. Dan pada bulan April kami melaporkan trojan yang ditemukan di firmware beberapa model smartphone Android. Penjahat siber menggunakannya untuk mencuri mata uang kripto. Selain itu, pada bulan April spesialis kami mengidentifikasi trojan Android yang telah ditanamkan penyerang dalam versi program pemetaan populer dan digunakan untuk memata-matai personel militer Rusia.

Pada bulan Juli para ahli Doctor Web melaporkan kelompok trojan baru yang dirancang untuk mencuri mata uang kripto dan kata sandi. Para penyerang menyebarkannya dengan disamarkan sebagai mod, cheat, dan patch game. Pada bulan Agustus analis virus memperingatkan tentang penyebaran backdoor multifungsi untuk perangkat seluler yang menargetkan pengusaha Rusia. Para penjahat siber mengendalikannya dari jarak jauh dan menggunakannya untuk mencuri data rahasia dan memata-matai korban.

Pada bulan Oktober kami menginformasikan tentang sebuah backdoor untuk perangkat Android yang disebarkan oleh penjahat siber dalam versi modifikasi aplikasi Telegram X. Malware ini mencuri login dan kata sandi akun Telegram serta data rahasia lainnya. Dengan menggunakannya, pembuat virus dapat mengelola akun korban yang diretas dan mengendalikan aplikasi tersebut sepenuhnya guna melakukan berbagai tindakan atas nama pengguna.

Pada bulan Desember di situs web kami diterbitkan sebuah laporan tentang trojan yang meningkatkan popularitas situs web dengan menyamar sebagai manusia untuk menghindari pemblokiran oleh perlindungan anti-bot situs web. Malware ini secara mandiri mencari situs web yang relevan di mesin pencari, membukanya, dan mengklik halaman web berdasarkan parameter yang diterima dari penyerang.

Tahun 2025 kami juga menyaksikan peningkatan popularitas serangan ClickFix, di mana penyerang menggunakan rekayasa sosial untuk mengelabui pengguna agar mau mengaktifkan kode berbahaya di perangkat mereka.

Tren utama tahun ini

Telah tercatat aktivitas trojan iklan yang tinggi

Serangan tertarget baru telah terjadi

Jumlah serangan yang menggunakan metode ClickFix semakin meningkat

Jumlah insiden yang melibatkan trojan encoder telah menurun

Deteksi trojan perbankan untuk Android meningkat

Kasus baru firmware Android yang terkena malware telah terdeteksi

Berbagai program berbahaya dan tidak diinginkan kembali disebarkan melalui katalog Google Play

Peristiwa paling menarik pada tahun 2025

Pada bulan Januari 2025 spesialis Doctor Web menemukan kampanye penambangan mata uang kripto Monero menggunakan malware SilentCryptoMiner. File-file malware tersebut disamarkan sebagai berbagai perangkat lunak, seperti aplikasi panggilan video. Setelah menyerang komputer, malware tersebut menghapus penambang lain yang pernah terinstal sebelumnya. Dalam kampanye ini para penyerang menggunakan steganografi, yaitu sebuah teknik untuk menyembunyikan data di dalam data lain (misalnya, dalam gambar) untuk menyebarkan beberapa komponen berbahaya. Setelah mengunduh gambar yang dibuat dengan cara khusus, komponen SilentCryptoMiner yang diperlukan lalu diekstrak dan dijalankan.

Pada bulan April analis virus kami melaporkan trojan Android.Clipper.31 yang ditemukan di firmware beberapa smartphone Android murah. Penyerang menanamkannya dalam versi WhatsApp yang dimodifikasi yang kemudian mereka instal pada perangkat, sehingga membahayakan rantai pasokan beberapa produsen. Android.Clipper.31 mencegat pesan yang dikirim dan diterima di aplikasi pesan, mencari alamat dompet kripto Tron dan Ethereum, dan menggantinya dengan alamat milik penjahat siber. Trojan ini menyembunyikan proses penggantian tersebut, sehingga korban melihat alamat dompet kripto yang sebenarnya dalam pesan-pesan tersebut.

Pada bulan yang sama para ahli Doctor Web menemukan trojan Android Android.Spy.1292.origin yang telah disusupkan oleh penyerang ke salah satu versi program pemetaan Alpine Quest dan digunakan untuk memata-matai personel militer Rusia. Aplikasi berbahaya ini mengumpulkan informasi rahasia dan memungkinkan penyerang mencuri file dari perangkat yang diserang.

Pada bulan Juli Doctor Web menerbitkan sebuah artikel tentang Trojan.Scavenger, trojan yang dirancang untuk mencuri mata uang kripto dan kata sandi. Para penyerang menyebarkannya dengan disamarkan sebagai mod, cheat, dan patch game. Aplikasi berbahaya ini diluncurkan menggunakan perangkat lunak yang sah, termasuk dengan memanfaatkan kerentanan DLL Search Order Hijacking.

Pada bulan Agustus, spesialis kami melaporkan penyebaran backdoor multifungsi Android.Backdoor.916.origin yang menargetkan perusahaan-perusahaan Rusia. Menyamar sebagai antivirus, aplikasi berbahaya ini didistribusikan melalui pesan pribadi di dalam messenger. Setelah masuk pada perangkat yang dijadikan target, Android.Backdoor.916.origin mengumpulkan data rahasia dan memungkinkan penyerang untuk memata-matai para korban.

Selain itu, pada bulan Agustus, laboratorium antivirus Doctor Web merilis sebuah studi tentang serangan tertarget oleh kelompok Scaly Wolf yang menargetkan perusahaan teknik mesin Rusia. Para penjahat siber menggunakan berbagai perangkat berbahaya, termasuk backdoor modular Updatar, yang memungkinkan mereka mengumpulkan data rahasia dari komputer yang diserang.

Pada bulan Oktober para ahli Doctor Web melaporkan backdoor Android.Backdoor.Baohuo.1.origin yang disisipkan ke dalam versi Telegram X messenger yang telah dimodifikasi oleh peretas. Android.Backdoor.Baohuo.1.origin mencuri informasi login dan kata sandi akun Telegram serta data rahasia lainnya. Malware ini memungkinkan penyerang untuk mendapatkan kendali penuh atas akun pengguna dan memanipulasi aplikasi pesan tersebut dengan menyamar sebagai korban. Misalnya, penyerang dapat bergabung channel Telegram dan meninggalkannya tanpa diketahui, serta menyembunyikan data perangkat baru yang diotorisasi di interface trojan Telegram X.

Pada bulan November kami menerbitkan sebuah studi tentang serangan tertarget oleh kelompok peretas Cavalry Werewolf yang menargetkan sebuah lembaga pemerintah Rusia. Saat menganalisis insiden tersebut, para ahli Doctor Web menemukan banyak alat kejahatan siber berbahaya termasuk yang bersifat open-source. Analis virus mempelajari karakteristik kelompok tersebut dan mencari tahu bahwa anggotanya lebih sering menggunakan backdoor dengan fungsi reverse shell dan API Telegram untuk mengendalikan komputer yang diserang. Selain itu, mereka memulai serangan dengan mengirimkan e-mail phishing yang seolah-olah berasal dari lembaga pemerintah dan melampirkan malware yang disamarkan sebagai sejumlah dokumen resmi pada pesan-pesan tersebut.

Pada bulan Desember Doctor Web menerbitkan survei tentang malware Trojan.ChimeraWire yang secara artifisial meningkatkan popularitas situs web dengan menyamar sebagai manusia. Trojan tersebut mencari situs web yang diinginkan di mesin pencari Google dan Bing , membukanya, dan mengklik halaman web yang dimuat sesuai dengan arahan yang diterima dari penyerang. Trojan.ChimeraWire diinstal pada komputer melalui serangkaian program malware yang memanfaatkan kerentanan DLL Search Order Hijacking (SOH).

Sepanjang tahun 2025 telah tercatat peningkatan popularitas serangan ClickFix. Metode ini melibatkan penyerang yang menggunakan rekayasa sosial untuk membohongi calon korban agar mau mengaktifkan kode berbahaya. Ketika pengguna mengunjungi situs web berbahaya atau situs yang telah disusupi, situs tersebut menampilkan pemberitahuan seolah-olah terjadi kesalahan atau ada keperluan memperbarui browser, dan menawarkan untuk "memperbaiki" masalah tersebut. Tergantung pada metode serangannya, pengguna diminta untuk menyalin string yang ditentukan di halaman web, atau cukup mengklik suatu tombol (misalnya, "Refresh" atau "Fix"). Dalam kasus terakhir, konten yang diinginkan secara otomatis disalin ke clipboard. Pengguna kemudian diminta untuk meluncurkan command prompt atau terminal PowerShell, paste isi clipboard, dan menekan Enter. Hasilnya, korban sendiri yang mengaktifkan kode berbahaya yang memulai rangkaian serangan pada komputernya. Informasi lebih lanjut tentang serangan ClickFix dapat dipelajari dalam artikel terkait di situs web kami.

Situasi virus

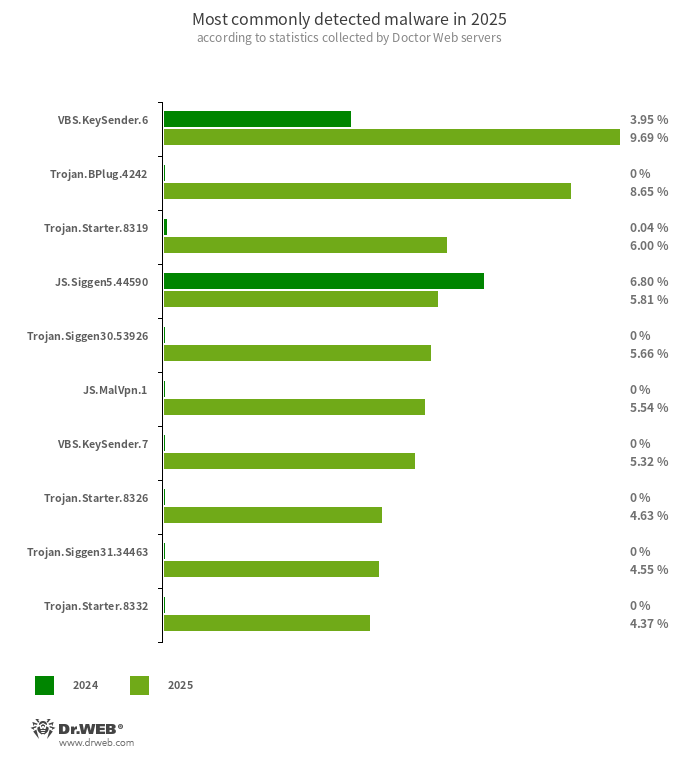

Berdasarkan data statistik deteksi antivirus Dr.Web, jumlah total ancaman yang terdeteksi meningkat sebesar 5,45% pada tahun 2025 dibandingkan tahun 2024. Jumlah ancaman unik menurun 15,89%. Pengguna paling sering menemukan berbagai script berbahaya dan trojan iklan. Trojan yang digunakan untuk meluncurkan malware lain juga semakin meluas. Pengguna kembali terancam dengan aplikasi trojan yang dibuat dalam bahasa script AutoIt dan disebarkan di dalam malware lain untuk menghambat deteksi.

VBS.KeySender.6

VBS.KeySender.7

Script berbahaya yang dalam siklus tak berujung mencari jendela berisi teks [string]mode extensions[/string], [string]разработчика[/string] dan [string]розробника[/string] dan mengirim kepadanya kejadian menekan tombol Escape untuk menutupnya secara paksa.

Trojan.BPlug.4242

Deteksi komponen berbahaya ekstensi browser WinSafe. Komponen ini merupakan skenario JavaScript yang menayangkan ikan yang mengganggu dalam browser.

Trojan.Starter.8319

Trojan.Starter.8326

Trojan.Starter.8332

Deteksi script XML berbahaya yang meluncurkan trojan Trojan.AutoIt.289 dan komponennya.

JS.Siggen5.44590

Kode berbahaya yang ditambahkan ke dalam JavaScript-library publik es5-ext-main. Memperlihatkan pesan tertentu apabila paket telah diinstal di server dengan zona waktu kota-kota Rusia.

Trojan.Siggen30.53926

Proses host dari framework Electron yang dimodifikasi oleh para penyerang dengan disamarkan sebagai komponen aplikasi dan yang upload backdoor JavaScript.

JS.MalVpn.1

Script berbahaya yang digunakan berbagai malware untuk koneksi dengan server yang mengelolanya.

Trojan.Siggen31.34463

Trojan yang dibuat dalam bahasa pemrograman Go dan ditujukan untuk mengunduh berbagai solusi penambang dan adware ke dalam sistem yang dijadikan target. Malware ini berupa file DLL yang terletak di [string]%appdata%\utorrent\lib.dll[/string]. Untuk peluncuran malware ini memanfaatkan kerentanan kelas DLL Search Order Hijacking pada klien torrent uTorrent.

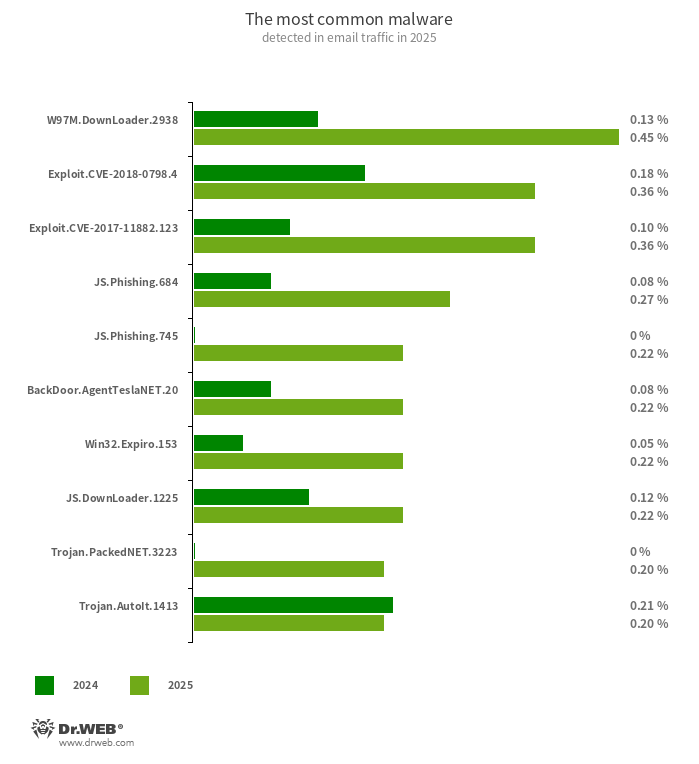

Pada tahun 2025, malware yang paling sering ditemukan dalam lalu lintas e-mail adalah trojan yang mengunduh dan menginstal malware lain. Penyerang juga mendistribusikan berbagai backdoor, exploit, dokumen phishing, dan script berbahaya melalui e-mail.

W97M.DownLoader.2938

Sekelompok trojan downloader yang memanfaatkan kerentanan dokumen Microsoft Office. Trojan ini digunakan untuk download program berbahaya yang lain pada komputer yang diserang.

Exploit.CVE-2017-11882.123

Exploit.CVE-2018-0798.4

Exploit yang digunakan untuk memanfaatkan kerentanan software Microsoft Office, yang memungkinkan eksekusi kode sembarangan.

JS.Phishing.684

JS.Phishing.745

Script JavaScript berbahaya yang membuat halaman web phishing.

BackDoor.AgentTeslaNET.20

Program berbahaya jenis spyware yang ditujukan untuk mencuri data rahasia. Misalnya, malware ini mengumpulkan dan mengirimkan informasi login dan kata sandi dari berbagai aplikasi, seperti browser, messenger, e-mail, database dll. kepada penyerang.

Malware ini juga mencuri data clipboard, menerapkan fungsi keylogging, dan dapat membuat tangkapan layar (screenshot).

Win32.Expiro.153

Virus file yang menyerang file eksekusi Windows. Tujuan utamanya adalah untuk mencuri kata sandi berbagai program.

JS.DownLoader.1225

Deteksi heuristik untuk arsip ZIP yang berisi JavaScript dengan nama yang mencurigakan.

Trojan.PackedNET.3223

Deteksi malware yang dilindungi oleh packer.

Trojan.AutoIt.1413

Deteksi versi terkompresi dari Trojan.AutoIt.289 yang ditulis dalam bahasa script AutoIt. Trojan ini didistribusikan sebagai bagian dari sekelompok beberapa aplikasi berbahaya termasuk penambang mata uang kripto, backdoor dan modul yang menyebar sendiri. Trojan.AutoIt.289 melakukan berbagai tindakan berbahaya yang menghambat deteksi payload utama.

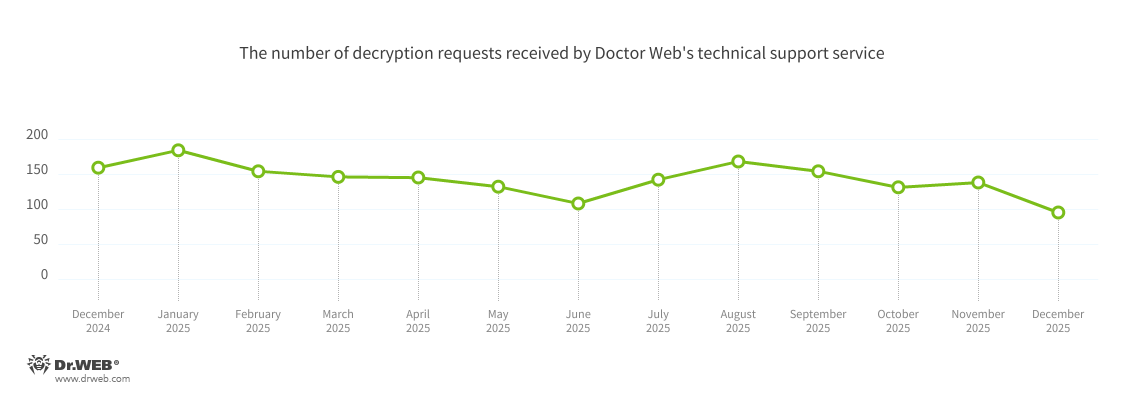

Encoder

Dibandingkan tahun 2024, jumlah permohonan dari pengguna yang terkena encoder yang masuk ke Layanan dukungan teknis Doctor Web tahun 2025 menurun sebesar 35,98%. Dinamika jumlah permohonan dekripsi file ditunjukkan pada diagram di bawah ini.

Encoder yang paling sering ditemukan pada tahun 2025

Trojan.Encoder.35534 (23,22% permohonan pelanggan)

Encoder ini yang juga dikenal sebagai Mimic mencari file yang dijadikan target untuk dienkripsi menggunakan pustaka [string]everything.dll[/string] dari program sah Everything yang dirancang untuk mencari file secepatnya di komputer Windows.

Trojan.Encoder.35209 (3,33% permohonan pelanggan)

Sebuah program encoder yang didasarkan pada kode sumber trojan encoder Conti. Program ini mengenkripsi file menggunakan algoritma ChaCha20. Setelah beberapa server command-and-control penyerang dinonaktifkan dan kunci enkripsi RSA pribadi untuk beberapa modifikasi malware ini terungkap, dekripsi file yang terkena dapat dilakukan.

Trojan.Encoder.35067 (2,50% permohonan pelanggan)

Encoder yang dikenal sebagai Macop (salah satu versi trojan ini adalah Trojan.Encoder.30572). Berukuran kecil, sekitar 30-40 KB, antara lain karena trojan tersebut tidak menyertakan pustaka kriptografi pihak ketiga dan hanya mengandalkan fungsi CryptoAPI untuk enkripsi dan pembuatan kunci. Trojan ini menggunakan algoritma AES-256 untuk mengenkripsi file, dan kuncinya sendiri dienkripsi dengan RSA-1024.

Trojan.Encoder.41868 (2,31% permohonan pelanggan)

Encoder yang artefaknya menunjukkan keterlibatan kelompok peretas C77L dalam pembuatannya.

Trojan.Encoder.29750 (2,13% permohonan pelanggan)

Trojan ransomware dengan beberapa versi. Modifikasi terbarunya mengenkripsi file menggunakan algoritma AES-256+RSA.

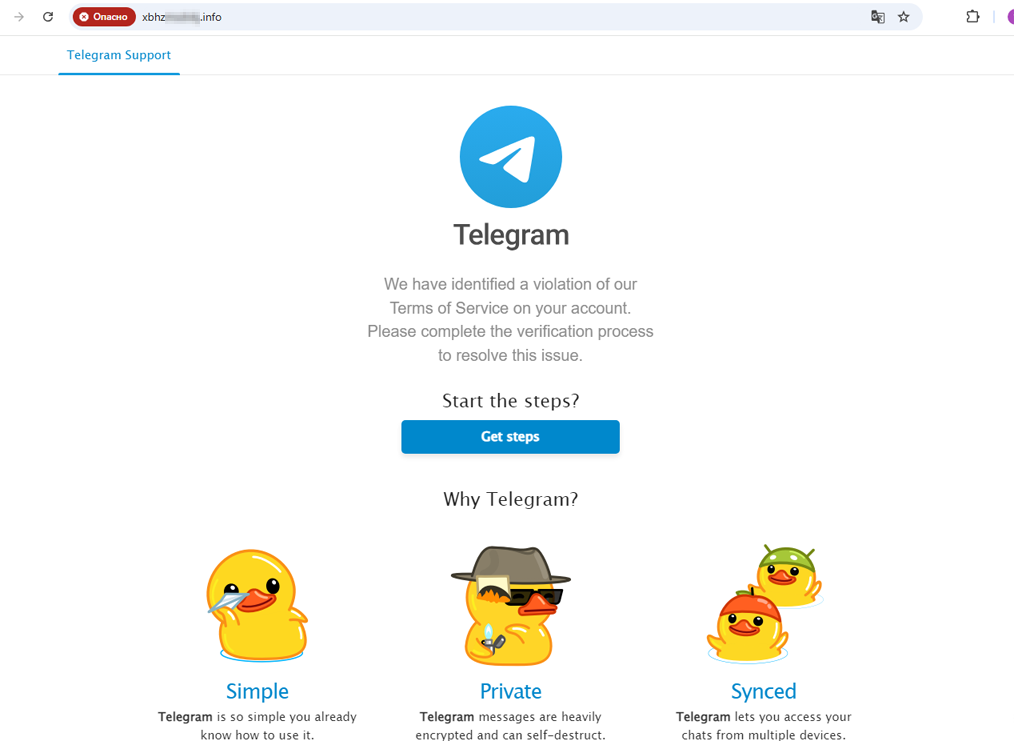

Penipuan online

Pada tahun 2025, analis Internet Doctor Web mengamati peningkatan jumlah situs web phishing yang dirancang untuk mencuri akun messenger Telegram. Penyerang menggunakan berbagai teknik: halaman otentikasi dan otorisasi palsu, pesan palsu dari layanan dukungan Telegram yang memperingatkan tentang dugaan pelanggaran dalam penggunaan messenger dan perlunya "memverifikasi" akun, dan lain sebagainya.

Contoh situs phishing yang memberi tahu bahwa Anda perlu memverifikasi akun Telegram Anda karena pelanggaran terhadap ketentuan penggunaan layanannya

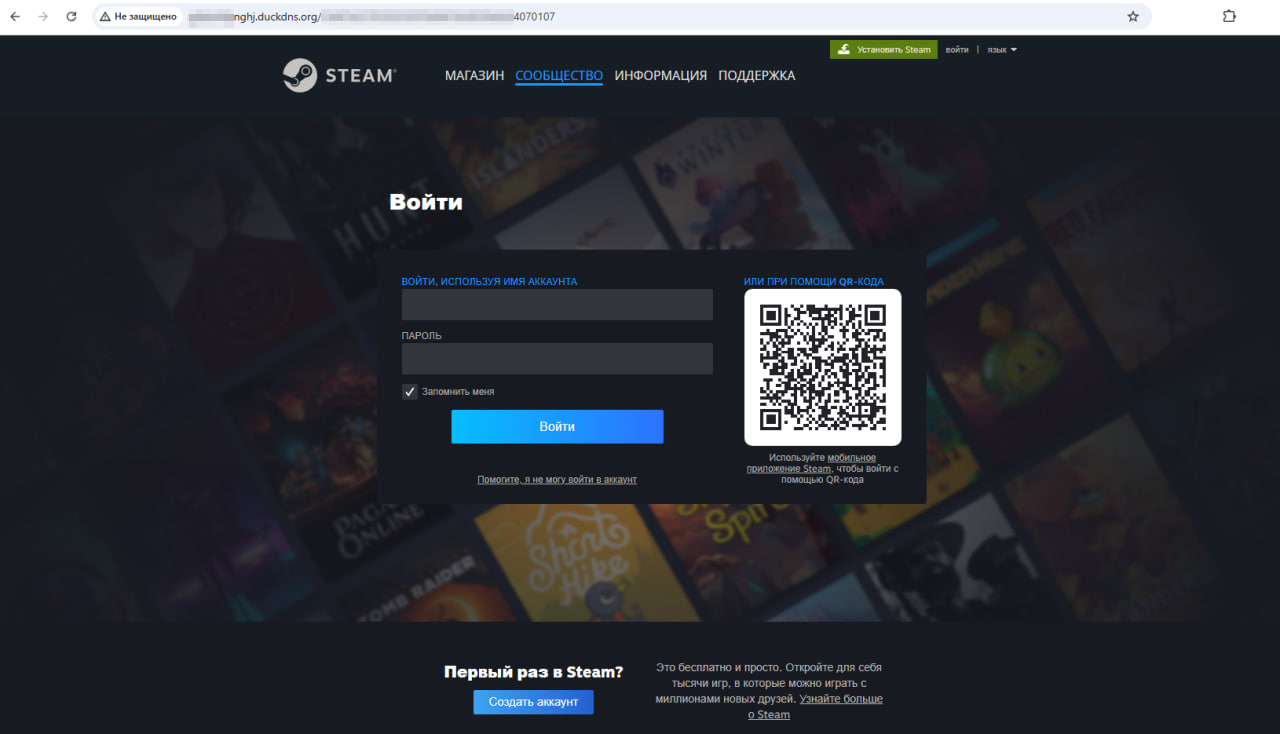

Situs web serupa juga dibuat untuk pengguna layanan lain, seperti platform game, toko online, dan sebagainya. Situs palsu ini tampak seperti situs yang asli dan mendorong pengguna untuk masuk. Jika pengguna tertipu, informasi rahasia mereka akan jatuh ke tangan penyerang.

Situs web layanan Steam palsu menampilkan formulir phishing untuk memasukkan login

dan kata sandi

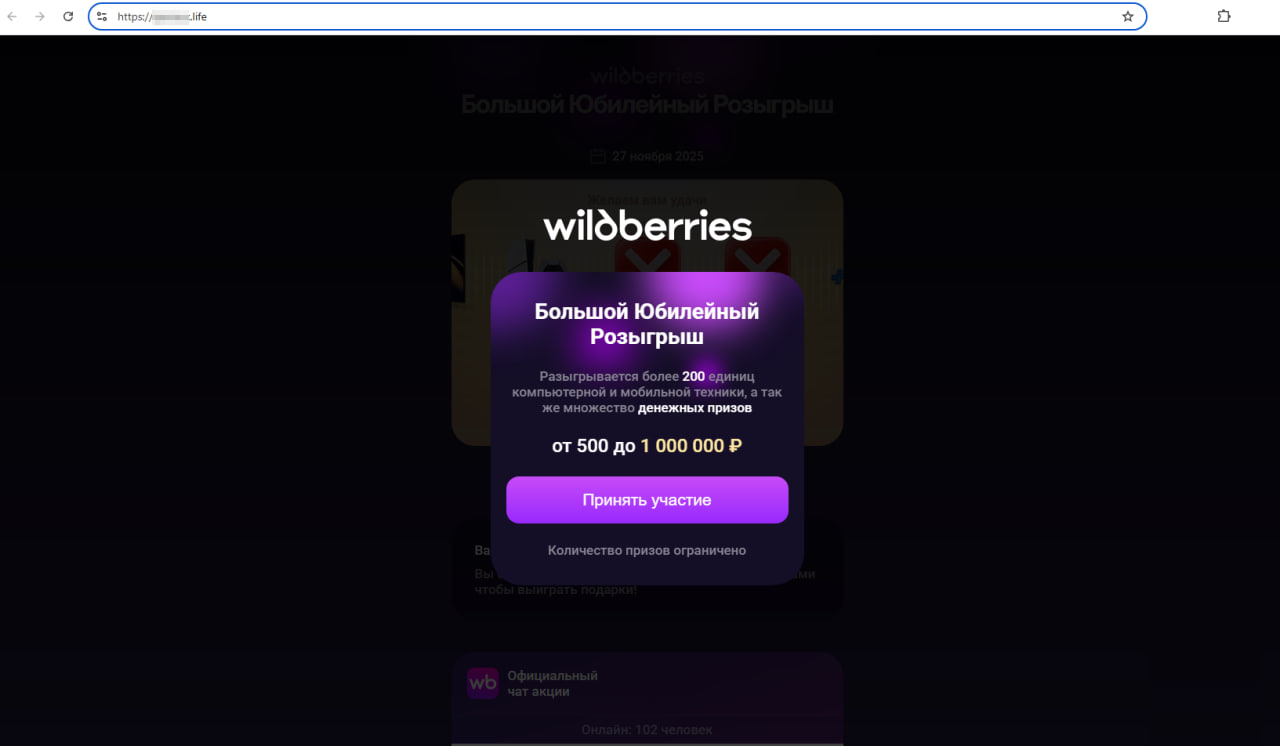

Para pengguna kembali menemukan berbagai jenis situs web palsu yang menawarkan bermacam hadiah dan bonus, serta partisipasi dalam sebuah "promosi menguntungkan". Situs web marketplace Rusia palsu telah tersebar luas, di situ pengunjung seolah-olah dapat berpartisipasi dalam undian berhadiah. “Hadiah" telah diprogram sebelumnya, dan untuk "menerimanya", korban diharuskan membayar sejumlah uang, seperti pajak, diikuti dengan biaya pengiriman dan asuransi. Dalam variasi penipuan lainnya, produk yang diinginkan katanya tidak tersedia, tetapi ditawarkan uang tunai sebagai gantinya. Untuk "menerima" uang tersebut, pengguna juga diharuskan melakukan sejumlah pembayaran, seperti bea masuk, asuransi, dan sebagainya. Pada akhirnya, korban tidak menerima hadiah apa pun.

Contoh situs web marketplace palsu yang menawarkan untuk berpartisipasi dalam "undian berhadiah"

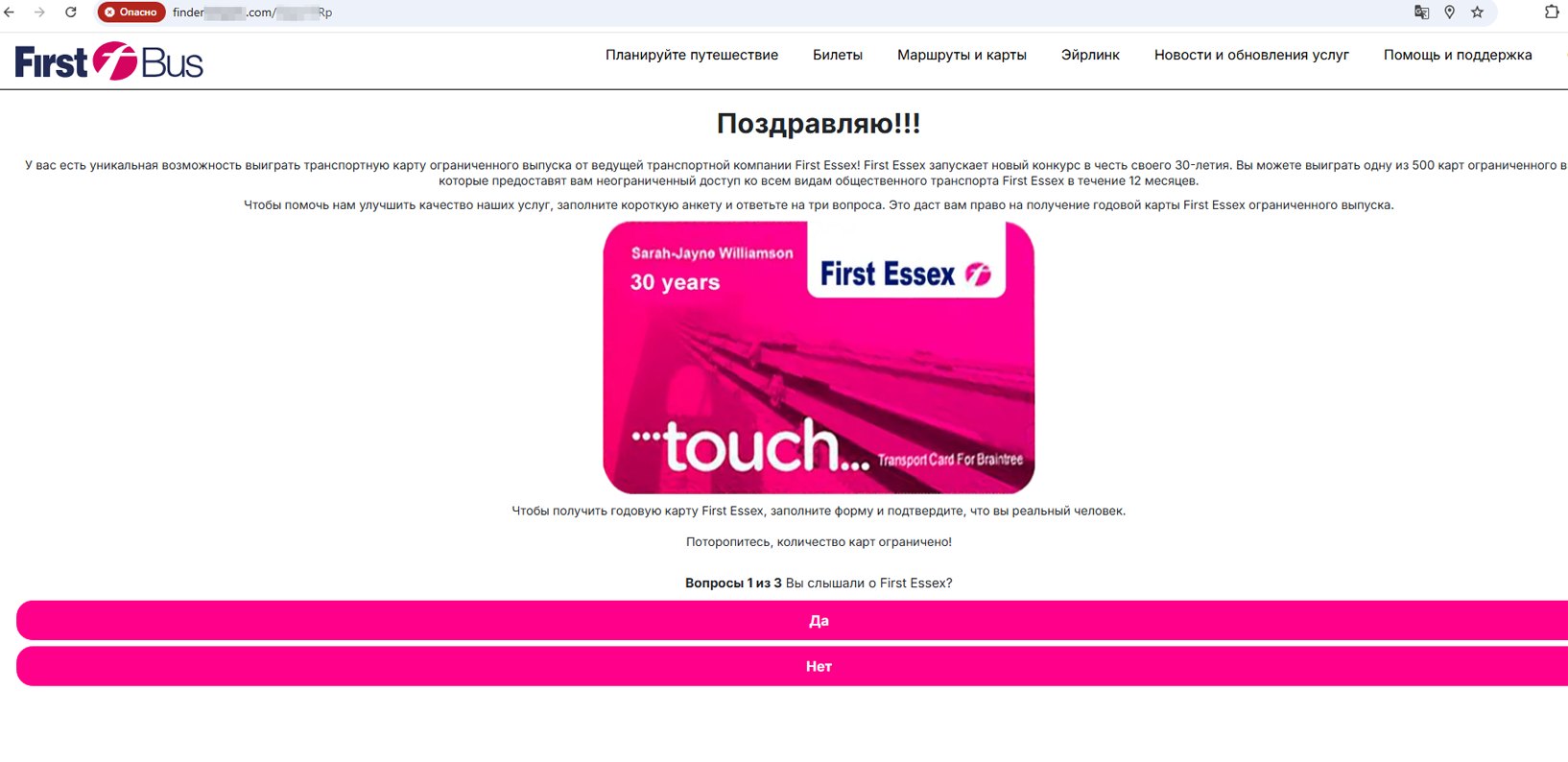

Variasi dari skema ini melibatkan situs web perusahaan transportasi palsu yang menargetkan penduduk Inggris. Situs ini menawarkan untuk berpartisipasi dalam undian kartu transportasi yang katanya dikhususkan untuk acara tertentu dan memungkinkan penggunaan transportasi umum secara gratis. Setelah korban "menang," para penipu memintanya untuk memberikan informasi pribadi dan membayar "biaya komisi" kecil.

Sebuah situs web penipu yang mengaku berasal dari perusahaan transportasi, menawarkan untuk berpartisipasi dalam "undian kartu"

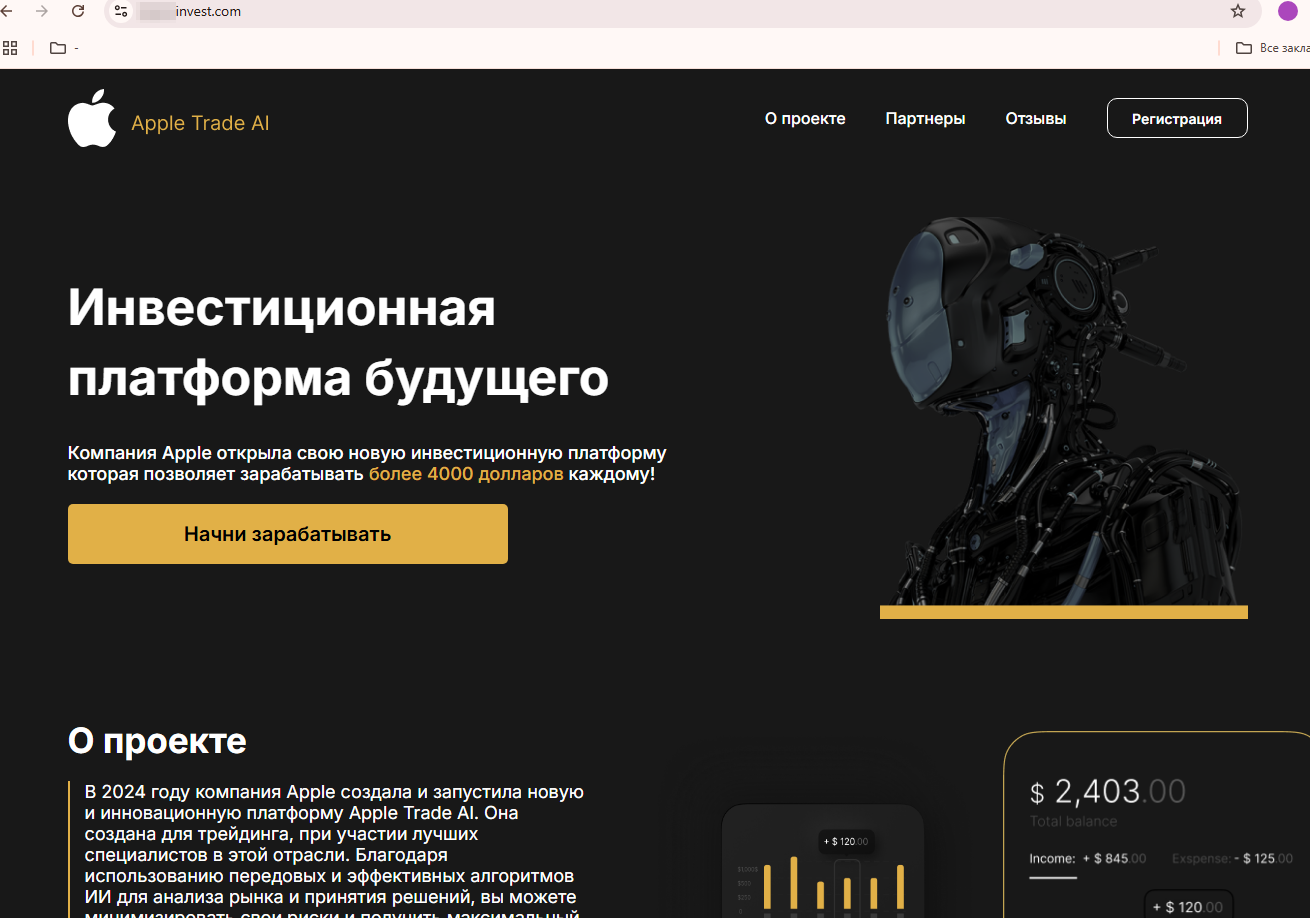

Berbagai macam situs web keuangan palsu tetap aktif. Yang populer di kalangan penipu lagi-lagi adalah situs yang menawarkan cara menghasilkan uang dengan berdagang di pasar menggunakan sistem otomatis berdasarkan algoritma unik dan teknologi AI. Situs web semacam itu ditujukan pada penduduk berbagai negara dan sering meminta informasi pribadi untuk mendaftarkan "aplikasi" atau "akun," setelah itu informasi tersebut jatuh ke tangan para penipu yang menggunakannya sesuai keinginan mereka. Mereka kemudian dapat menjual kembali data tersebut atau terus memikat calon korban ke dalam layanan investasi palsu, menuntut agar mereka menyetor dana ke dalam akun untuk "perdagangan".

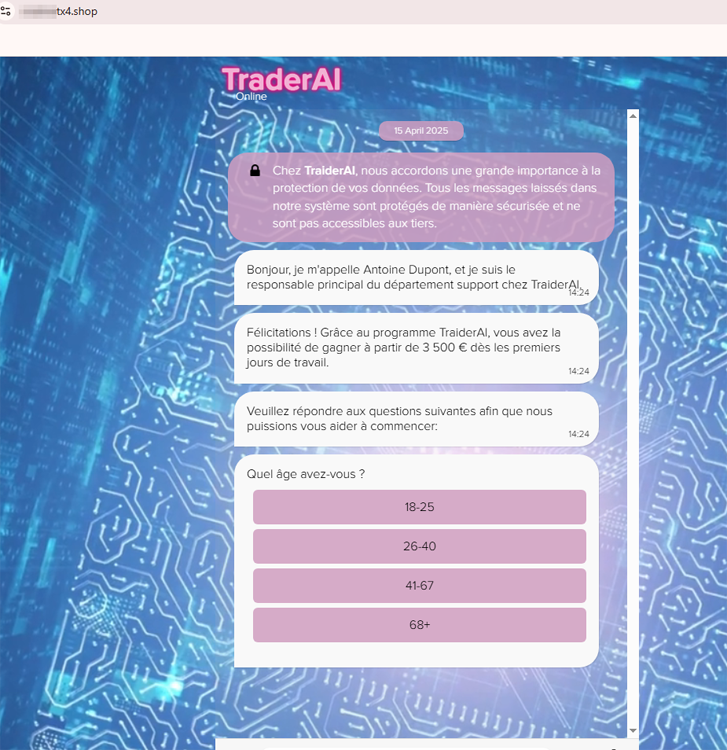

Salah satu situs web penipuan yang menawarkan akses ke "platform investasi" berbasis teknologi AI yang seolah-olah berkaitan dengan Apple

Banyak situs web semacam itu dibuat dengan skema serupa, menampilkan obrolan palsu dengan "asisten virtual" atau "karyawan" dari perusahaan tertentu yang diatasnamakan penipu saat menghubungi calon korban. Pengguna diminta untuk menjawab sejumlah pertanyaan dan kemudian memberikan informasi pribadi.

Di salah satu situs web para penipu menawarkan akses kepada pengguna di Prancis ke perangkat lunak perdagangan otomatis TraderAI yang sebenarnya tidak ada, yang katanya memungkinkan mereka untuk menghasilkan keuntungan €3.500 ke atas

Salah satu situs mengiklankan layanan investasi yang seolah-olah dibuat langsung atas dasar aplikasi pesan Telegram. Situs tersebut menjanjikan pendapatan bulanan sebesar €10.000 dari hasil perdagangan saham global otomatis "langsung di browser ponsel Anda."

Situs web penipuan yang mengajak pengguna untuk bergabung dengan "platform Telegram" yang seolah-olah memperdagangkan saham secara independen

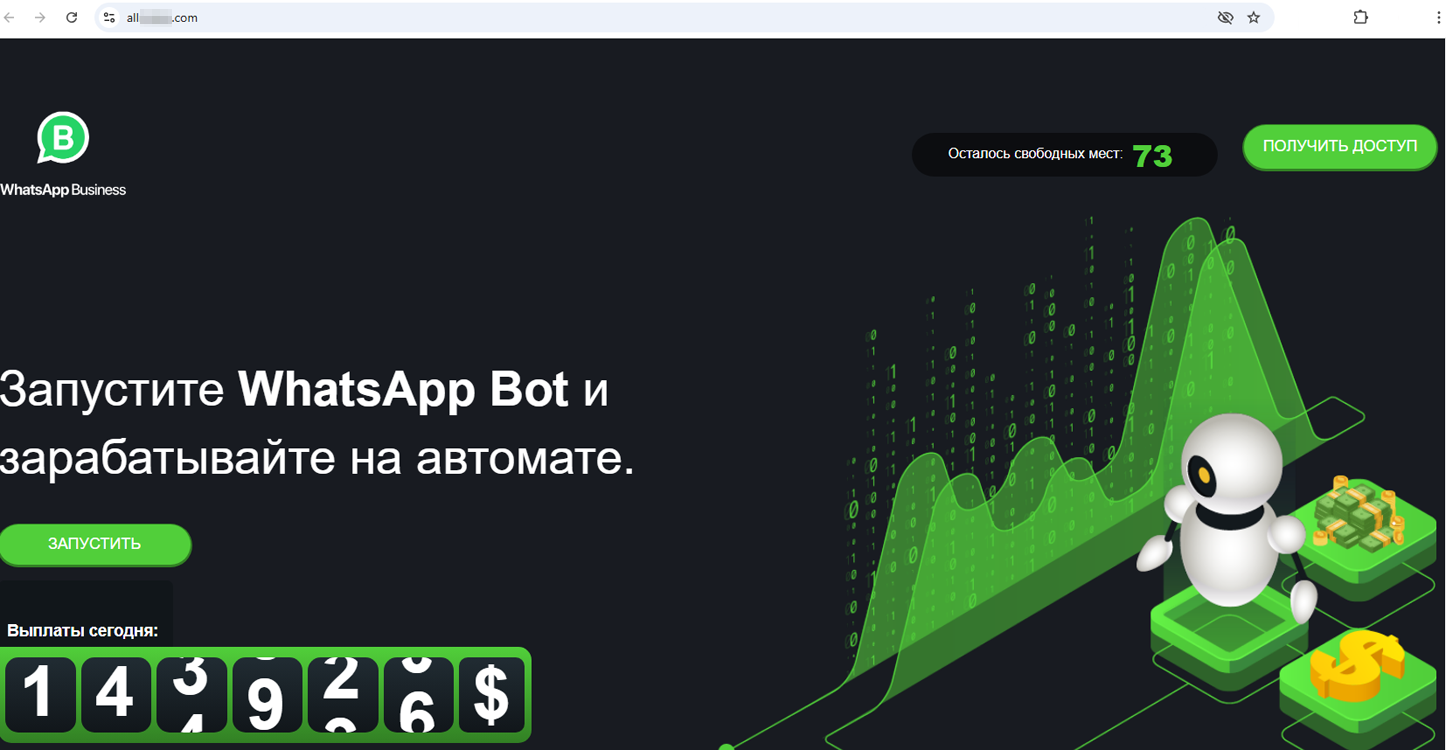

Para penipu juga menawarkan kesempatan kepada calon korban untuk menghasilkan uang menggunakan "bot perdagangan" yang seolah-olah dibuat dengan partisipasi perusahaan dan layanan besar seperti Telegram, WhatsApp, TikTok, dan lain-lain.

Contoh sebuah situs web yang mengajak pengguna untuk menggunakan bot perdagangan yang sebenarnya tidak ada, yang seolah-olah berkaitan dengan messenger WhatsApp

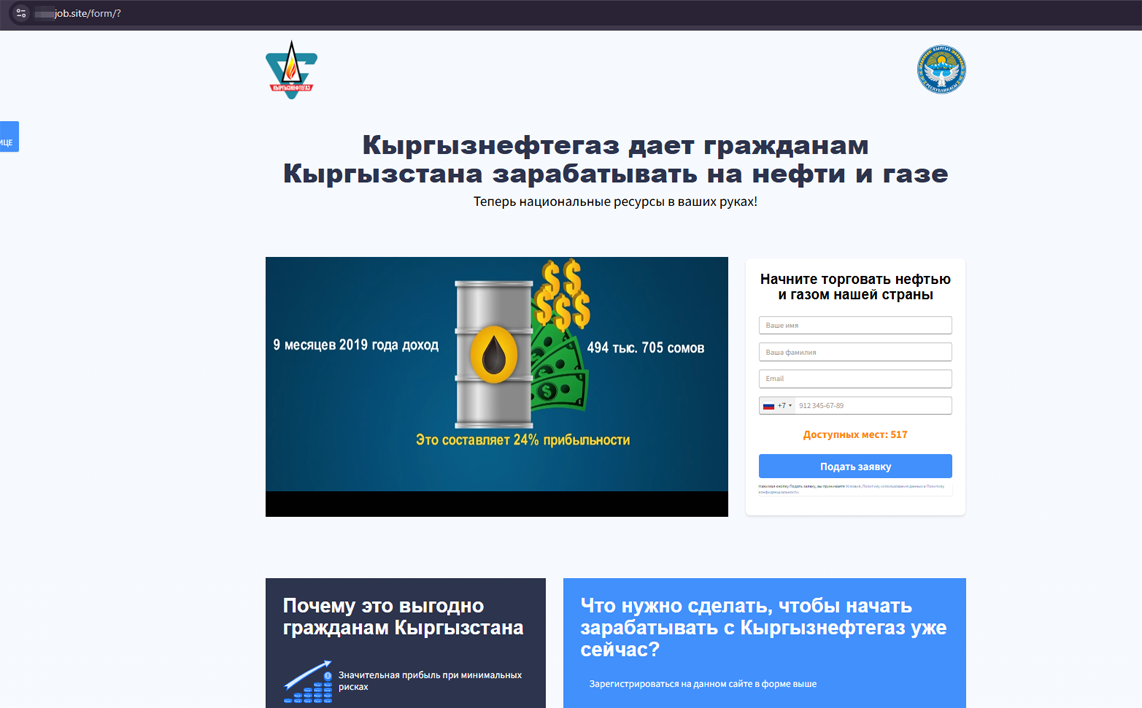

Sepanjang tahun 2025 para analis Internet kami mengidentifikasi situs web penipuan baru yang menawarkan investasi di sektor minyak dan gas kepada pengguna di banyak negara, termasuk Rusia, CIS, dan Eropa. Situs web ini biasanya meminta informasi pribadi dari calon korban, termasuk nama depan dan belakang, nomor telepon seluler, alamat e-mail, dan sebagainya.

Situs web penipuan yang menargetkan warga Kirgistan dan menawarkan mereka kesempatan untuk "menghasilkan uang dari minyak dan gas" dengan menjanjikan keuntungan besar

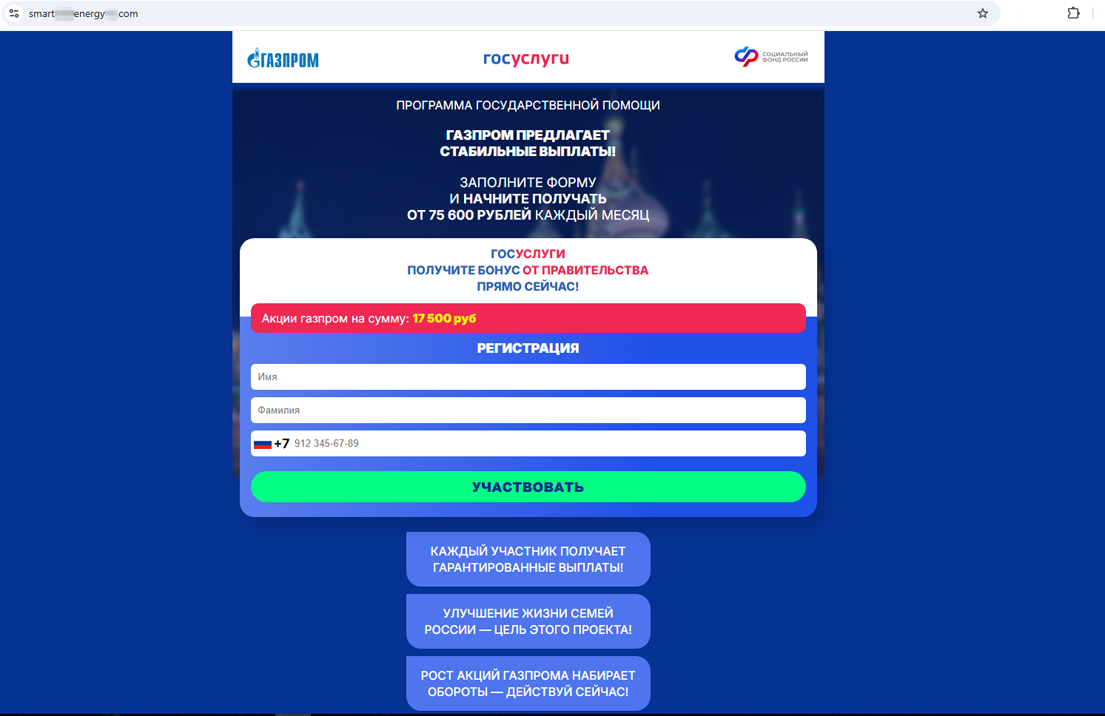

Situs web palsu yang menawarkan "bantuan pemerintah" dalam bentuk pembayaran atau kompensasi telah muncul kembali. Misalnya, situs palsu yang seolah-olah ada kaitan dengan portal "Gosuslugi" telah tersebar luas di segmen Internet Rusia.

Contoh situs web penipuan yang seolah-olah berkaitan dengan layanan Gosuslugi dan menjanjikan pengguna Rusia pembayaran tetap dari pemerintah dan perusahaan minyak dan gas besar. Untuk "berpartisipasi" dalam program pembayaran tersebut, para korban diminta untuk memberikan informasi pribadi

Spesialis kami juga mencatat munculnya situs web proyek pendidikan palsu baru. Situs-situs tersebut menawarkan berbagai kursus pelatihan kepada pengguna untuk meningkatkan literasi keuangan mereka, menguasai profesi tertentu dll. Untuk "mengakses" pelatihan tersebut, calon korban, seperti dalam banyak skema serupa, diminta untuk memberikan informasi pribadi.

Salah satu situs web penipuan tersebut menawarkan kursus untuk menguasai bahasa Inggris

Analis internet Doctor Web telah mengidentifikasi situs web penipuan baru yang menjual tiket teater. Di situs-situs ini, penipu menawarkan tiket kepada calon korban dengan harga murah, tetapi setelah "pembayaran" dilakukan pengguna tidak pernah menerima tiket tersebut.

Contoh situs web penipuan yang menjual tiket teater palsu

Selain itu, situs web palsu baru untuk bioskop swasta semakin sering ditemukan. Sama seperti tiket teater, penipu menawarkan calon korban kesempatan untuk membeli tiket bioskop, tetapi pada akhirnya korban menyerahkan uang mereka kepada penipu.

Situs palsu salah satu bioskop swasta

Untuk perangkat mobile

Berdasarkan statistik deteksi Dr.Web Security Space untuk perangkat mobile, pada tahun 2025 pengguna Android paling sering menemukan trojan adware Android Android.MobiDash dan Android.HiddenAds, serta program palsu Android.FakeApp yang tidak melaksanakan fungsi yang dijanjikan tetapi justru dapat upload berbagai situs web termasuk situs penipu dan berbahaya. Peningkatan aktivitas trojan Android.Triada, yaitu ancaman multifungsi yang disematkan penyerang ke dalam firmware perangkat Android, juga tercatat. Selain itu, peningkatan serangan trojan perbankan Android Banker terdeteksi pula. Pada saat yang sama, aktivitas trojan perbankan Android.SpyMax justru menurun.

Sepanjang tahun para pembuat virus terus menggunakan berbagai teknik untuk melindungi malware yang ditujukan untuk OS Android. Salah satunya adalah metode untuk mengkonversi kode DEX ke kode C (dikenal sebagai DCC atau DEX to C).

Aplikasi tidak diinginkan yang paling umum adalah Program.FakeMoney. Aplikasi ini menawarkan pengguna kesempatan untuk menyelesaikan berbagai tugas untuk mendapatkan hadiah virtual dan menjanjikan bisa menukar hadiah tersebut menjadi uang sungguhan. Namun, pada kenyataannya, hadiah tidak bisa ditukar. Selain itu, Program.FakeAntiVirus.1 и Program.CloudInject.1 sering terdeteksi pada perangkat yang dilindungi. Yang pertama meniru perangkat lunak antivirus dan mendeteksi ancaman yang tidak ada, menawarkan untuk "merawat" virus dengan membeli versi lengkap perangkat lunak tersebut. Sedangkan yang kedua adalah aplikasi yang dimodifikasi melalui layanan cloud populer. Saat dimodifikasi, aplikasi ini ditambahkan dengan izin sistem berbahaya dan kode yang disamarkan dengan tujuan yang tidak dapat dikontrol.

Program yang dimodifikasi menggunakan utilitas NP Manager (terdeteksi sebagai Tool.NPMod) telah menjadi perangkat lunak berpotensi ancaman yang paling umum. Utilitas ini menyembunyikan kode aplikasi yang dimodifikasi dan memungkinkan aplikasi tersebut untuk melewati verifikasi tanda tangan digital. Adware yang paling aktif pada tahun 2025 adalah modifikasi WhatsApp dari pihak ketiga (Adware.ModAd.1) yang secara otomatis membuka link iklan saat menggunakan messenger tersebut.

Pada tahun 2025, kasus-kasus baru firmware perangkat Android yang terkena malware telah terdeteksi. Perusahaan kami pernah melaporkan salah satu kasus tersebut pada bulan April.

Penyerang menginstal aplikasi berbahaya Android.Clipper.31 di bagian sistem beberapa model smartphone murah dan menggunakannya untuk mencuri mata uang kripto pengguna. Kelompok penyerang lain berhasil memasukkan trojan Android.Triada yang berbahaya ke dalam firmware model smartphone Android lainnya. Selain itu, tercatat juga kasus-kasus firmware set-top box Android TV yang terkena dengan versi baru trojan Android.Vo1d yang ditemukan perusahaan kami pada tahun 2024.

Selama setahun terakhir laboratorium antivirus Doctor Web telah mengidentifikasi sejumlah aplikasi malware berbahaya. Pada bulan April, kami melaporkan trojan Android.Spy.1292.origin yang disembunyikan di dalam program pemetaan Alpine Quest, yang dimodifikasi oleh pembuat virus dan menyerang personel militer Rusia. Android.Spy.1292.origin mengirimkan data nomor telepon seluler dan informasi akun kepada penyerang, mengambil kontak dari daftar kontak telepon, geolokasi perangkat yang terkena, dan informasi tentang file yang tersimpan di dalamnya. Trojannya juga dapat mencuri file tertentu atas perintah penyerang. Penyerang terutama tertarik pada dokumen rahasia yang dikirim melalui aplikasi pesan instan, serta file log lokasi Alpine Quest.

Pada bulan Agustus spesialis kami memperingatkan tentang backdoor Android.Backdoor.916.origin yang disamarkan oleh penyerang sebagai program antivirus dan disebarkan melalui pesan pribadi di aplikasi perpesanan. Android.Backdoor.916.origin mencuri informasi rahasia dan memungkinkan melakukan pengawasan terhadap pengguna. Target utama backdoor ini adalah karyawan perusahaan-perusahaan Rusia.

Pada bulan Oktober kami melaporkan backdoor multifungsi Android.Backdoor.Baohuo.1.origin yang ditemukan oleh analis virus kami dalam versi modifikasi dari aplikasi pesan Telegram X. Malware ini juga digunakan untuk mencuri data rahasia, termasuk login dan kata sandi Telegram, pesan SMS masuk, percakapan messenger, dan data clipboard. Lebih lanjut, backdoor ini memungkinkan penyerang untuk sepenuhnya mengontrol messenger dan akun Telegram korban yang diretas. Untuk mengontrol backdoor, para penjahat siber menggunakan server C2 dan database Redis, fitur yang sebelumnya belum pernah tercatat dalam ancaman Android. Android.Backdoor.Baohuo.1.origin terutama menargetkan penduduk Indonesia dan Brasil.

Baca selengkapnya tentang situasi virus untuk perangkat mobile pada tahun 2025 dalam [ringkasan] kami.

Prospek dan tren yang diperkirakan

Pada tahun baru 2026, trojan iklan yang digunakan penjahat siber untuk menghasilkan pendapatan ilegal kemungkinan akan tetap menjadi salah satu ancaman paling umum bagi pengguna. Kita dapat memperkirakan penjahat siber akan semakin sering menggunakan trojan perbankan untuk memperkaya diri mereka sendiri.

Popularitas berbagai alat dan teknik untuk menyembunyikan aktivitas berbahaya kemungkinan akan terus meningkat, termasuk packer dan obfuscator, malware dropper dan multi-stage downloader, serta steganografi untuk menyembunyikan payload berbahaya. Selain itu, penjahat siber, bahkan yang memiliki pengalaman pemrograman terbatas, akan semakin bergantung pada asisten AI untuk menghasilkan malware. Hal ini akan mengakibatkan munculnya kelompok malware baru dan peningkatan jumlah ancaman.

Lembaga pemerintah dan korporasi akan kembali menjadi sasaran, sehingga serangan tertarget akan terus berlanjut. Serangan baru pada firmware juga kemungkinan akan terjadi terhadap smartphone Android, set-top box TV, dan perangkat seluler lainnya, terutama di segmen harga terjangkau. Penipu online akan tetap aktif.