Kardinal Kelabu Baohuo: Backdoor Android Merebut Kontrol Penuh atas Akun Telegram

Perusahaan “Doctor Web” telah menemukan backdoor berbahaya bernama Android.Backdoor.Baohuo.1.origin dalam versi Telegram X yang telah dimodifikasi oleh pelaku kejahatan siber. Selain memiliki kemampuan untuk mencuri data sensitif — termasuk nama pengguna dan kata sandi, serta riwayat percakapan — malware ini juga memiliki sejumlah fitur unik. Sebagai contoh, untuk menghindari deteksi dan menyembunyikan bukti bahwa akun korban telah diretas, Android.Backdoor.Baohuo.1.origin bisa menyembunyikan koneksi dari perangkat lain di daftar sesi aktif Telegram. Selain itu, malware ini dapat menambahkan atau menghapus pengguna dari saluran Telegram, bergabung ke chat atau keluar dari sana atas nama pengguna, sambil menyembunyikan seluruh tindakan tersebut. Dengan demikian, pelaku dapat memperoleh kontrol penuh atas akun korban dan fungsi aplikasi Telegram, sedangkan trojan itu sendiri berfungsi sebagai alat untuk meningkatkan jumlah pelanggan di saluran Telegram. Para penjahat siber mengendalikan backdoor ini, termasuk melalui basis data Redis, yang sebelumnya belum pernah ditemukan pada ancaman berbasis Android. Menurut perkiraan para spesialis kami, jumlah total perangkat yang terinfeksi Android.Backdoor.Baohuo.1.origin telah melampaui 58.000.

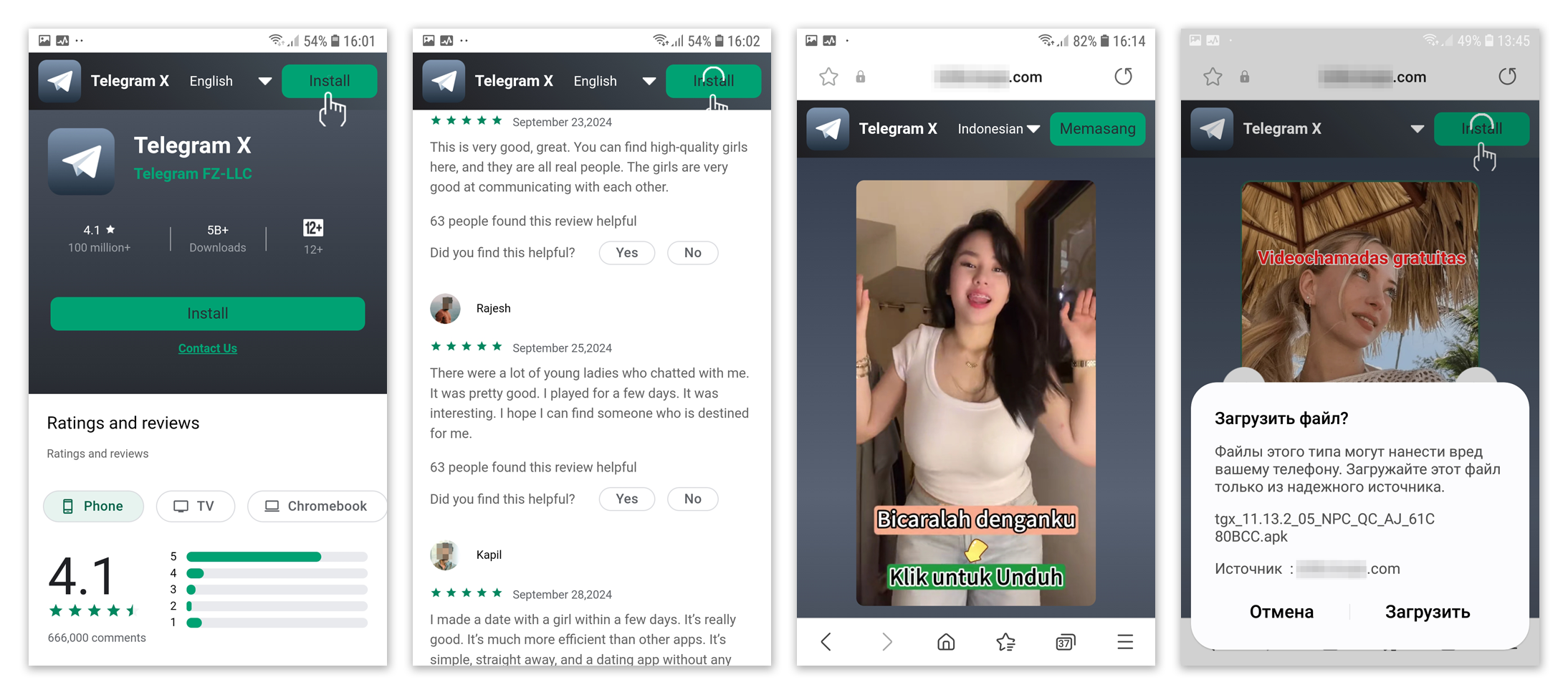

Penyebaran Android.Backdoor.Baohuo.1.origin diketahui mulai terjadi pada pertengahan 2024. Hal ini terungkap dari beberapa versi awal yang ditemukan saat analisis. Cara utama penyebaran backdoor ini adalah melalui iklan di dalam aplikasi mobile. Korban potensial ditampilkan iklan yang menawarkan instalasi Telegram X versi “modifikasi”. Begitu banner diklik, pengguna langsung diarahkan ke situs berbahaya yang secara otomatis mengunduh file APK trojan ke perangkat mereka.

Situs-situs tersebut didesain menyerupai toko aplikasi, sementara messenger itu sendiri dipromosikan sebagai platform untuk mencari teman ngobrol atau pasangan dengan mudah. Hal ini terlihat dari banner dengan teks promosi seperti “video chat gratis” dan ajakan untuk “mengobrol” (misalnya dalam bentuk tangkapan layar palsu jendela panggilan video), serta ulasan buatan yang seolah-olah ditulis oleh pengguna yang puas. Perlu dicatat bahwa halaman web tersebut menyediakan pilihan bahasa tampilan, namun gambar yang digunakan tetap sama dan tidak berubah.

Salah satu situs berbahaya tempat diunduhnya versi trojan Telegram X. Korban potensial ditawari memasang aplikasi yang, menurut "ulasan", mudah menemukan pasangan untuk ngobrol dan berkencan

Saat ini pelaku siber telah menyiapkan templat standar dengan banner hanya untuk dua bahasa: Portugis, yang ditujukan kepada pengguna di Brasil, dan bahasa Indonesia. Dengan demikian, warga Brasil dan Indonesia menjadi sasaran utama para penyerang. Namun, seiring waktu, ada kemungkinan pelaku juga akan menargetkan pengguna di negara lain.

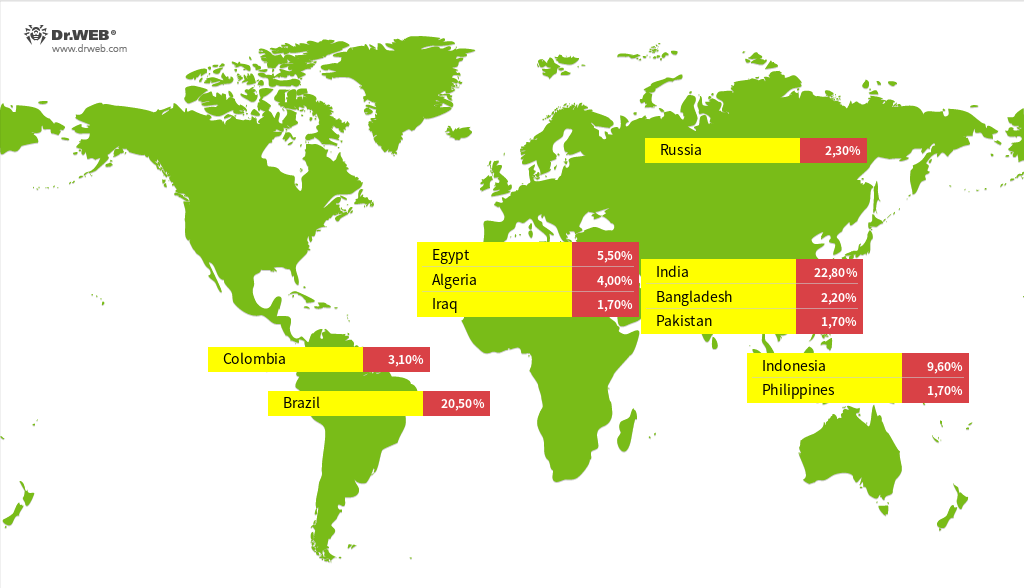

Hasil analisis terhadap infrastruktur jaringan yang digunakan pelaku membantu para ahli memahami sejauh mana aktivitas mereka berlangsung. Rata-rata, analis malware dari “Doctor Web” mencatat sekitar 20.000 koneksi aktif yang terhubung dengan Android.Backdoor.Baohuo.1.origin. Secara keseluruhan, jumlah perangkat yang terinfeksi diperkirakan telah melampaui 58.000 unit. Sekitar 3.000 model perangkat berbeda — mulai dari smartphone, tablet, perangkat TV box, hingga mobil dengan sistem komputer berbasis Android — dilaporkan menjadi korban infeksi ini.

Negara dengan jumlah perangkat terinfeksi Android.Backdoor.Baohuo.1.origin terbanyak (menurut data laboratorium antivirus “Doctor Web”)

Namun, Android.Backdoor.Baohuo.1.origin tidak hanya menyebar melalui situs berbahaya. Para spesialis kami juga menemukannya di sejumlah katalog aplikasi Android pihak ketiga, seperti APKPure, ApkSum, dan AndroidP. Di toko APKPure, aplikasi ini bahkan diunggah atas nama pengembang resmi Telegram, meskipun tanda tangan digital versi asli dan versi trojan berbeda. Kami telah memberi tahu platform daring tempat versi trojan Telegram X tersebut ditemukan.

Versi Telegram X yang telah dimodifikasi dengan menyisipkan Android.Backdoor.Baohuo.1.origin sempat didistribusikan di APKPure atas nama pengembang resmi aplikasi tersebut.

Laboratorium antivirus “Doctor Web” telah mengidentifikasi beberapa varian Android.Backdoor.Baohuo.1.origin yang secara umum dapat diklasifikasikan ke dalam tiga kelompok utama modifikasi Telegram X berikut::

versi di mana pelaku menyisipkan backdoor langsung ke dalam file DEX utama aplikasi;

versi di mana backdoor berbentuk patch yang disuntikkan secara dinamis ke file DEX yang dapat dieksekusi menggunakan utilitas LSPatch;

versi di mana backdoor ditempatkan dalam file DEX terpisah di direktori sumber daya aplikasi dan dimuat secara dinamis saat dijalankan.

Terlepas dari jenis modifikasinya, Android.Backdoor.Baohuo.1.origin langsung aktif begitu aplikasi messenger dijalankan. Aplikasi tetap berfungsi normal dan terlihat seperti Telegram X biasa, namun sebenarnya pelaku telah mengambil alih kendali penuh melalui backdoor yang disisipkan. Mereka bahkan bisa mengubah cara kerja aplikasi tanpa sepengetahuan pengguna.

Ketika pelaku siber ingin menjalankan aksi yang tidak mengganggu fungsi utama aplikasi, mereka menggunakan “cermin” metode yang sudah disiapkan sebelumnya. Lewat cara ini, mereka dapat menampilkan pesan phishing di jendela yang secara tampilan nyaris tidak bisa dibedakan dari jendela asli Telegram X.

Metode merupakan blok kode terpisah dalam struktur aplikasi Android yang berfungsi menjalankan tugas-tugas tertentu.

Jika tindakan yang dilakukan bukan bagian dari fungsi standar aplikasi, pelaku menggunakan framework Xposed, yang secara langsung mengubah fungsi messenger melalui modifikasi metode secara dinamis. Dengan cara ini, pelaku dapat menyembunyikan obrolan tertentu dan perangkat yang telah terotorisasi, serta mencegat isi clipboard pengguna.

Perbedaan utama antara versi awal aplikasi berbahaya dan versi terkini terletak pada cara pengelolaan trojan. Pada modifikasi lama, komunikasi dengan pelaku dan penerimaan instruksi dilakukan dengan cara tradisional — melalui server C2. Namun seiring waktu, pembuat malware menambahkan kemampuan bagi Android.Backdoor.Baohuo.1.origin untuk menerima perintah tambahan melalui basis data Redis, sehingga memperluas fungsionalitasnya dan menyediakan dua saluran pengendalian yang independen. Mereka juga mengatur duplikasi perintah baru melalui server C2 biasa sebagai cadangan jika basis data tidak tersedia. Ini merupakan fakta pertama yang diketahui mengenai penggunaan Redis untuk mengendalikan perangkat lunak berbahaya pada platform Android.

Saat dijalankan, Android.Backdoor.Baohuo.1.origin menghubungi server C2 awal untuk mengunduh konfigurasi, yang antara lain memuat data koneksi ke Redis. Lewat basis data ini pelaku tidak hanya mengirimkan perintah tertentu ke aplikasi berbahaya, tetapi juga memperbarui pengaturan trojan. Mereka, misalnya, menetapkan alamat server C2 saat ini serta alamat NPS (Network Policy Server — server kebijakan jaringan). Pembuat malware memanfaatkan NPS tersebut untuk menghubungkan perangkat yang terinfeksi ke jaringan internal mereka (intranet) dan mengubahnya menjadi proxy untuk akses keluar ke internet.

Android.Backdoor.Baohuo.1.origin secara berkala berkomunikasi dengan server C2 lewat panggilan API dan dapat menerima tugas-tugas berikut:

mengunggah ke server C2 SMS masuk dan kontak dari buku telepon perangkat yang terinfeksi;

mengirimkan ke server isi clipboard saat aplikasi messenger diminimalkan dan pengguna kembali ke jendelanya;

menerima dari C2 alamat internet untuk menampilkan iklan, serta alamat server untuk mengunduh pembaruan trojan dalam bentuk file DEX yang dapat dieksekusi;

memperoleh kunci enkripsi yang digunakan saat mengirim beberapa data ke server C2 — misalnya isi clipboard;

meminta satu kelompok perintah untuk mengumpulkan informasi tentang aplikasi yang terpasang di perangkat, riwayat pesan, kontak dari buku telepon perangkat, dan perangkat tempat akun Telegram telah masuk (permintaan ini dilakukan setiap 30 menit);

meminta dari server C2 tautan untuk mengunduh pembaruan Telegram X;

meminta dari server C2 konfigurasi yang disimpan dalam bentuk file JSON;

meminta informasi dari basis data Redis;

mengunggah ke server C2 informasi tentang perangkat setiap kali ada aktivitas jaringan dari messenger;

memperoleh dari server C2 daftar bot yang kemudian ditambahkan ke daftar kontak Telegram;

setiap 3 menit mengirim ke server informasi tentang izin aplikasi saat ini, status perangkat (layar menyala atau mati, apakah aplikasi aktif), serta nomor ponsel beserta nama dan kata sandi akun Telegram;

setiap 1 menit meminta perintah dalam format yang mirip dengan perintah dari basis data Redis.

Untuk menerima perintah lewat Redis, Android.Backdoor.Baohuo.1.origin terhubung ke server pelaku dan mendaftarkan sub-saluran (subchannel) miliknya — sub-saluran inilah yang kemudian diakses oleh pelaku. Mereka memublikasikan perintah di sub-saluran tersebut, yang selanjutnya dijalankan oleh backdoor. Program berbahaya ini dapat menerima perintah-perintah berikut:

membuat daftar hitam chat yang tidak akan ditampilkan kepada pengguna di jendela Telegram X;

menyembunyikan dari pengguna perangkat tertentu dalam daftar perangkat yang terotorisasi untuk akunnya;

memblokir tampilan notifikasi dari chat yang masuk dalam daftar hitam untuk jangka waktu yang ditentukan;

menampilkan jendela informasi tentang pembaruan aplikasi Telegram X — saat diklik pengguna dialihkan ke situs yang ditentukan;

mengirimkan ke server C2 informasi tentang semua aplikasi yang terpasang;

mereset sesi otorisasi pengguna saat ini di perangkat yang terinfeksi;

menampilkan jendela informasi pembaruan Telegram X yang menawarkan pemasangan file APK (jika file belum ada, trojan akan mengunduhnya terlebih dahulu);

menghapus ikon Telegram Premium dari antarmuka aplikasi untuk pengguna saat ini;

mengunggah ke server C2 data dari basis data Telegram X yang berisi riwayat chat, pesan, dan data sensitif lainnya;

memaksa pengguna untuk berlangganan ke channel Telegram tertentu;

keluar dari channel Telegram tertentu;

bergabung ke chat Telegram atas nama pengguna melalui tautan yang ditentukan;

memperoleh daftar perangkat tempat akun Telegram telah diautentikasi;

meminta token otentikasi pengguna dan mengirimkannya ke server C2.

Perlu dicatat bahwa penangkapan data dari clipboard saat pengguna meminimalkan messenger dan kembali ke jendela aplikasi memungkinkan pelaku menjalankan berbagai skenario pencurian data sensitif. Misalnya, korban dapat menyalin kata sandi atau frasa mnemonik untuk mengakses dompet kripto, atau teks dokumen penting yang akan dikirim ke rekan bisnis melalui email. Trojan kemudian akan mencegat data yang tersisa di clipboard dan mengirimkannya kepada pelaku.

Dr.Web Security Space untuk perangkat seluler berhasil mendeteksi dan menghapus semua versi Android.Backdoor.Baohuo.1.origin yang telah diketahui, sehingga tidak menimbulkan ancaman bagi pengguna kami.